WordPress 安全状况:社区和协作帮助我们共赢

已发表: 2023-03-09当信任和合作胜过秘密和在黑暗中独自工作时,开源软件会变得更好、更安全。 Patchstack 关于 2022 年 WordPress 安全状况的报告表明,这不仅是理想的,而且是可以实现的现实。 安全问题上的透明度和协作发挥了开源社区的优势。 它们是构建和维护更好、更安全的 WordPress 网站、产品和服务的基本价值观和实践。 我们很自豪 Patchstack 作为合作伙伴向我们的 iThemes Security 和 Security Pro 客户提供最新的漏洞信息,以便他们可以更好地保护他们构建、拥有或管理的所有 WordPress 站点。

Patchstack 是一家领先的开源安全研究公司和 CVE 编号机构 (CNA),已发布其2022 年 WordPress 安全状况年度报告。 该报告包括但远远超出了通常的安全趋势分析。 它显示了 Patchstack 凭借其独特的漏洞赏金计划 Patchstack 联盟所产生的影响。 这个合作、自愿和开放的网络每天都在帮助 WordPress 开发人员发现和修补安全漏洞。 这些补丁变成了 WordPress 社区所依赖的安全警报和更新。 得益于 Patchstack,我们的 iThemes Security 和 Security Pro 用户会在新漏洞影响其网站时收到 48 小时提前通知。 我们经常应用到我们的 WordPress 网站的许多安全更新至少部分是 Patchstack 开创性工作的结果。

披露漏洞使 WordPress 空间更安全

Patchstack 的数据库显示,到 2022 年报告的漏洞增加了 328%。他们将这一激增解释为安全研究人员“更加深入地研究”整个 WordPress 生态系统的代码。 Patchstack 认为,检测到更多漏洞表明 WordPress 越来越安全。 他们在 2022 年 WordPress 安全状况中的其他发现支持这一结论。 例如,在一些最广泛使用的 WordPress 插件(例如 Elementor、Yoast、All-in-One SEO、MonsterInsights、Wordfence)中发现(并迅速修补)的漏洞并不是最活跃的攻击目标。

未修补漏洞和供应链中断的挑战

根据 Patchstack 的分析,WordPress 生态系统中活跃攻击的最大目标是具有已知漏洞但未修补的插件,有时长达数年之久。 在对 Patchstack 网络监控的所有站点进行抽查时,平均有 42% 的站点运行已知的不安全组件。 未打补丁的插件占 2022 年报告的最严重安全漏洞的 26%——我们都希望这个数字呈下降趋势。 Patchstack Alliance 与开发人员一起朝着这个目标努力,以帮助修补新发现的漏洞,但这对于废弃的软件来说是不可能的。

Patchstack 的年度报告中指出的最重要趋势之一是将 CSRF 漏洞的上升与其通过单一依赖项在多个站点之间的传播联系起来。 虽然跨站脚本 (XSS) 漏洞仍然很常见,但跨站请求伪造 (CSRF) 漏洞在 2022 年呈上升趋势。Patchstack 报告称,这在一定程度上是由于 YITH 和 Freemius 框架中出现的 CSRF 漏洞,强调了维护的重要性具有通用代码库的所有下游用户的供应链。

2023 年,当我们在 iThemes 的每周漏洞报告中跟踪 Patchstack 的数据时,我们发现 XSS 漏洞数量是 CSRF 报告的三倍。 这是一个很好的迹象,表明 2022 年是一个异常值。 正如我们在自己的 2022 年安全报告中指出的那样,去年的大多数漏洞的严重性都属于中低风险类别,这也是一个好消息。 Patchstack 的数据显示,这些不太严重的漏洞在 2022 年占总数的 87%。

最终用户应获得可访问且可操作的漏洞数据

严重性评级是一回事,但实际上了解漏洞是否以及如何影响您的站点是另一回事。 许多 CNA 及其漏洞数据库在如何记录每个漏洞方面都具有很高的技术性。 WordPress 用户需要用他们容易理解的术语来了解当漏洞出现时他们的暴露程度。 Patchstack 漏洞数据库旨在向任何网站所有者提供该信息,以便他们了解威胁并采取适当的行动。 这些信息为我们的 iThemes Security 产品提供支持。

以下是 Patchstack 数据库中 CVE-2023-0968 (MITRE) 的典型 Patchstack 漏洞描述:

Marco Wotschka 在 WordPress Watu 测验插件中发现并报告了这个跨站脚本 (XSS) 漏洞。 这可能允许恶意行为者将恶意脚本(例如重定向、广告和其他 HTML 有效负载)注入您的网站,这些脚本将在访客访问您的网站时执行。

如果 WordPress 和 iThemes Security 或 Security Pro 用户在其网站上安装了不安全版本的此插件,他们将收到警报。 他们还可以选择阅读更多有关该漏洞可能给他们带来的潜在风险的信息。 值得注意的是,与其他 CNA 相比,Patchstack 将 CVE-2023-0968 评为高危漏洞。 其他人没有注意到攻击者可以在没有目标站点的用户帐户或权限的情况下利用此漏洞——这是一个关键细节。

CNA 在评估和描述威胁的方式上可能存在显着差异

正如您在上面的示例中看到的那样,Patchstack 将荣誉归功于安全研究人员,他们是在漏洞被利用之前发现和修补漏洞的关键。 他们应得的! 收到这些警报的最终用户或网站所有者也应该清楚他们面临的风险。 Patchstack 的总结清楚地说明了威胁所在。 单击他们数据库中的技术详细信息,确认可以在不登录站点的情况下利用此漏洞。 如果您是 iThemes Security 或 Security Pro 用户,这就是您可以期待的清晰的沟通和积极的用户体验。

StellarWP 总经理 Devin Walker 表示,自从今年早些时候与 Patchstack 合作并为 iThemes Security 用户采用他们的漏洞数据库以来,他很自豪能成为 Patchstack 网络的一员。 在他看来, “Patchstack 的综合安全报告强调了他们致力于积极识别和解决 WordPress 生态系统中的安全漏洞。 通过对他们的工作保持透明,他们正在为行业中应如何处理安全问题设定标准。”

把错误扼杀在萌芽状态——WordPress 之道

Patchstack 不只是报告其他人发现的错误——他们发现错误并帮助修复它们。 没有人比 Patchstack 联盟更深入、更深入地研究 WordPress 安全问题,该联盟对所有从事开源安全工作的人开放。

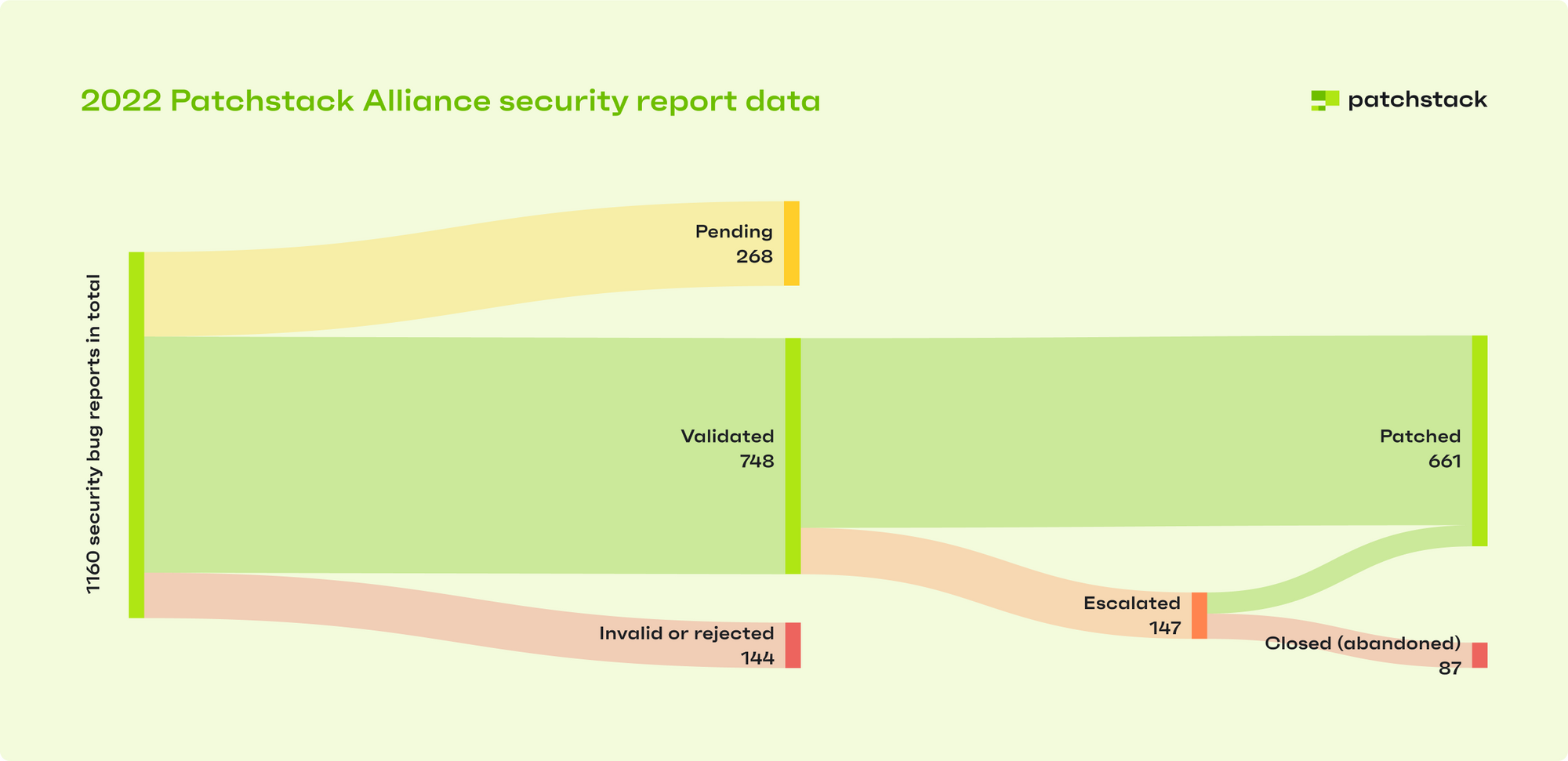

2022 年,Patchstack 向其网络中的道德黑客支付了 16,050 美元的奖金。 这些研究人员在 WordPress 生态系统中发现并验证了 748 个独特的安全漏洞。 只需 21.46 美元即可将错误消灭在萌芽状态! 它远远低于处理与零日漏洞利用相同的漏洞所需的成本。

在 748 份经过验证的错误报告中,Patchstack 通过与负责易受攻击代码的人员合作,能够查看 661 份补丁。 这些案例中只有 147 个或 20% 必须上报给 WordPress 插件团队。

Patchstack 与 17 家托管和服务提供商(包括 iThemes)合作,在客户使用不安全软件时主动警告和保护他们。 一些网站,例如 One.com,已经成功地修补了他们自己客户的网站——这种做法可能有助于其他主机采用。

WordPress 安全是社区的努力

Patchstack 首席执行官 Oliver Sild 表示,使他的公司与众不同的是对透明度和社区的高度关注。 他说:“我们谈论的是漏洞的本来面目,而不是利用它们来制造恐慌,我们确保为发现开源问题做出贡献的安全研究人员将与构建这些项目的开发人员一样受到重视。”

安全领域的另一个主要区别是 Patchstack 对协作的强调。 奥利弗说,他们将与任何可以帮助产生积极影响的人合作,包括安全领域的其他人。 竞争可以与合作共存,当涉及到开源漏洞时,就安全等共同利益达成共识至关重要。 这种合作让我们的 iThemes Security 和 Security Pro 用户高枕无忧。 我们的客户可以确信,他们会在新漏洞公开发布前 48 小时收到清晰、可操作且及时的警报。 这要感谢我们在 Patchstack 的合作伙伴,以及支持他们的倡议并共同努力保护 WordPress 生态系统的所有人。

借助 iThemes Security 提前 48 小时抵御潜在攻击者

如果您还没有使用iThemes Security及其站点扫描功能在公开披露前两天留意新出现的漏洞,那么让我们今天帮助您保护您的 WordPress 网站。 通过主动漏洞监控和 30 种加强站点安全配置文件的方法(包括无密码登录的便利性) ,iThemes Security Pro是确保您的 WordPress 站点永远不会受到网络攻击的最佳方式。

Dan Knauss 是 StellarWP 的技术内容通才。 自 1990 年代后期以来,他一直是一名作家、教师和自由职业者,从事开源工作,自 2004 年以来一直从事 WordPress。