如何保護您的 WordPress 網站免受 DDoS 攻擊

已發表: 2022-09-01僅在 2021 年,網絡犯罪分子就發起了超過 975 萬次 DDoS 攻擊。 鑑於運行 WordPress 的網站比例很大,保護您的網站免受潛在的 DDoS 威脅應該是重中之重。

WordPress 是世界上最受歡迎的 CMS 平台,為超過 43% 的在線網站提供支持。 由於 CMS 是免費且易於使用的,因此許多運行 WordPress 網站的人可能沒有全面的安全性。

就像您必須如何在點擊“發布”之前優化您的 WordPress 帖子一樣,您的 WordPress 網站在向公眾開放之前需要一些保護。

什麼是 DDoS 攻擊

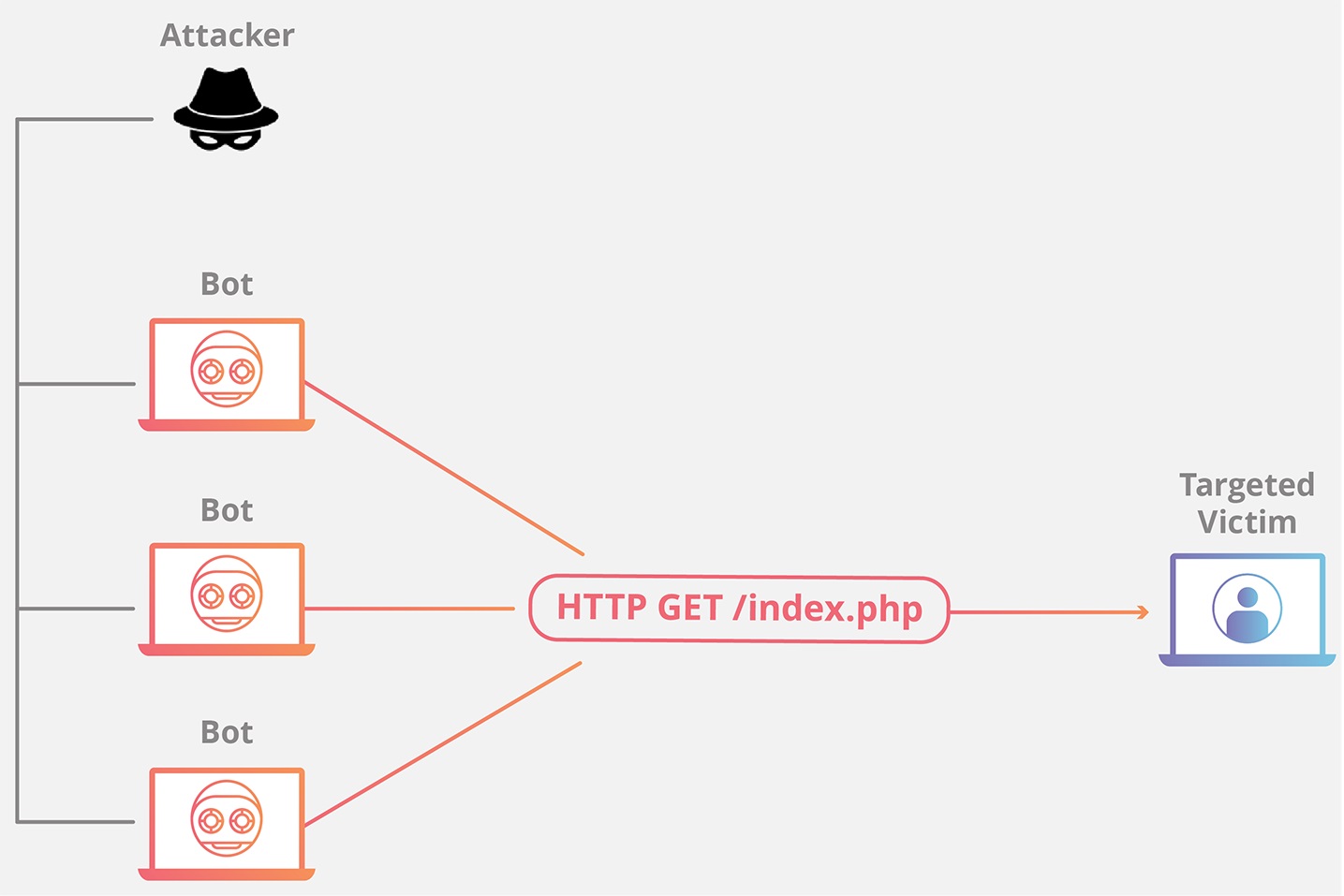

分佈式拒絕服務 (DDoS) 攻擊是惡意攻擊者用來攻擊 WordPress 網站的一種方法。 這些攻擊的目的很簡單。 攻擊者將向目標網站發出大量請求,使其崩潰或變得如此緩慢而無用。

通過這樣做,攻擊者可以阻止合法訪問者訪問該網站。 它還可能迫使網站所有者在一段時間內增加網絡安全費用。

DDoS 攻擊的工作原理

DDoS 攻擊的目標是淹沒目標網站。 但是,來自單個服務器的攻擊很容易被阻止。 因此,網絡犯罪分子經常使用殭屍網絡。 這些是感染了攻擊者可以控制的惡意軟件的受感染計算機網絡。

一旦調查開始,使用殭屍網絡也使取證團隊更難確定攻擊的來源。

DDoS 可能造成的潛在損害

當 DDoS 攻擊襲擊您的 WordPress 網站時,它可能會造成很大的破壞。 對非商業 WordPress 網站的財務影響可能會更小,但同樣具有破壞性。 如果 DDoS 攻擊您的網站,您可能會在短時間內無法訪問您的網站。

商業網站的風險要大得多,並且可能遭受相當大的損失。 以下是一些潛在的後果;

- 銷售損失的直接財務影響

- 攻擊後取證產生的高額費用

- 數據洩露的潛在風險

- 負面客戶意見可能對品牌造成損害

和更多。

DDoS 攻擊的問題在於它們很難緩解。 無論如何,有幾種方法可以提高您的 WordPress 網站抵禦這些攻擊的彈性;

保護您的 WordPress 網站免受 DDoS 攻擊

選擇可靠的網絡主機

任何 WordPress 網站的第一道防線始終是網絡託管服務提供商。 許多新用戶經常關注網絡託管的基礎知識。 這包括價格、資源、計劃類型以及他們獲得的免費贈品。

安全性是一個必不可少但經常被忽視的方面。 一些網絡託管服務提供商與 Sucuri 等知名安全品牌合作,以更好地保護他們的網絡。 其他人,如 UltaHost,有專門的 VPS DDoS 計劃。

如果這讓您感到困惑,請不要擔心。 由於 WordPress 如此受歡迎,許多主機還提供託管 WordPress 託管選項。 這些特定計劃允許您專注於構建和運行您的 WordPress 網站,而服務提供商則處理安全等技術細節。

使用內容交付網絡

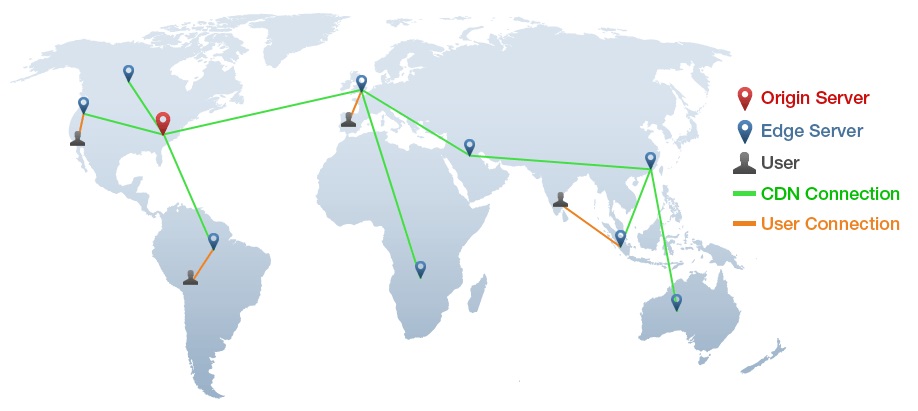

內容交付網絡 (CDN) 是分佈在全球各地的服務器集合,它們協同工作以快速可靠地交付您網站的靜態資產。 目標是確保您的網站快速加載。但是,CDN 還帶來了您可能不知道的額外安全優勢。 借助全球服務器網絡,網站可以通過分配負載來減少潛在的攻擊面。 從本質上講,您是在藉用 CDN 服務器來人為地增加您的網站流量處理潛力。

由於此功能,如果攻擊者希望 DDoS 攻擊成功,他們將需要花費更多的資源。 如果攻擊者確定,他們仍然可以攻克使用 CDN 的網站。

雖然大多數 CDN 需要付費訂閱,但 Cloudflare 提供了一個免費計劃,應該適用於個人和小型企業。 或者,一些 CDN 也有非常實惠的價格,比如 BunnyCDN。

使用 Web 應用程序防火牆

您可以使用的另一個安全功能是 Web 應用程序防火牆 (WAF)。 WAF 是一種位於您的網站和 Internet 之間的軟件,可保護其免受惡意用戶的侵害。 它通過過濾請求、檢查可疑行為以及在潛在危險流量到達您的服務器之前阻止它來實現這一點。

您可以使用 WAF 做很多事情。 除了防止 DDoS 攻擊外,它們還可以阻止 SQL 或 XSS 注入,防止 WordPress 網站上的暴力登錄嘗試等等。 許多 CDN 將包含 WAF 功能——有時是免費的或需要支付少量額外費用。

禁用 XML-RPC Pingback

禁用 XML-RPC Pingbacks 對於減少站點接收的請求數量至關重要。 此功能允許用戶通過 pingback 在您的博客或網站上發表評論。 不幸的是,它也經常被 DDoS 攻擊者濫用。

為此,請轉到“設置”>“討論”,然後單擊“禁用 pings and trackbacks ”。

完成後,向下滾動直到看到XML-RPC Pingbacks 。 單擊它旁邊的“禁用”並保存更改。

如果在主題的設置頁面或插件面板(例如 WordPress 本身)中沒有禁用 XML-RPC Pingbacks 的選項,您也可以考慮使用安全插件。 值得考慮的好插件包括 WordFence 或 Sucuri Security。

定期更新 WordPress 以減少漏洞

為了幫助保護您的網站免受 DDoS 攻擊,您應該使 WordPress 及其插件、主題和安全插件保持最新。 除了引入新功能外,開發人員經常審查這些應用程序以解決安全漏洞等缺點。

您可以按照以下步驟手動或自動更新 WordPress:

- 登錄您的 WordPress 網站帳戶

- 單擊左側導航菜單上的儀表板

- 選擇更新

- 更新該屏幕上顯示的插件

許多虛擬主機還為客戶提供通過虛擬主機控制面板自動更新 WordPress 的選項。 要了解更多信息,請諮詢您的網絡託管服務提供商。

此外,請始終對您選擇添加到 WordPress 網站的插件保持謹慎。 並非所有插件的質量都相同。 有些會引入令人討厭的漏洞或錯誤,例如將您鎖定在 WordPress 管理儀表板之外。

禁用 REST API

WordPress 默認啟用 REST API。 此功能是 DDoS 攻擊的潛在載體,因為它允許外部用戶向您的服務器發出請求。 攻擊者可以使用它來淹沒站點或導致站點崩潰。

但是,REST API 並不是 WordPress 運行或安全或高效所必需的。 如果禁用,您將不會失去您網站當前擁有的任何功能——它將保持禁用 REST API 之前的狀態。

禁用 WordPress REST API 的最佳方法是使用像 Perfmatters 這樣的插件。 像這樣的插件將允許您使用切換按鈕輕鬆修改一些設置 - 無需編碼。

結論

WordPress 是一個偉大的內容創建和管理平台。 但它並不完美,不會保護您免受所有安全威脅。 您需要積極主動地保護您的網站,這就是為什麼我們建議使用 Web 應用程序防火牆或其他可以掃描來自外部來源的流量的類似服務的原因。

即使您忽略所有其他選項,良好的網絡主機和可靠的 CDN 也是保護您的 WordPress 網站免受 DDoS 攻擊所必需的最低限度。