WordPress 安全狀況:社區和協作幫助我們共贏

已發表: 2023-03-09當信任和合作勝過秘密和在黑暗中獨自工作時,開源軟件會變得更好、更安全。 Patchstack 關於 2022 年 WordPress 安全狀況的報告表明,這不僅是理想的,而且是可以實現的現實。 安全問題上的透明度和協作發揮了開源社區的優勢。 它們是構建和維護更好、更安全的 WordPress 網站、產品和服務的基本價值觀和實踐。 我們很自豪 Patchstack 作為合作夥伴向我們的 iThemes Security 和 Security Pro 客戶提供最新的漏洞信息,以便他們可以更好地保護他們構建、擁有或管理的所有 WordPress 站點。

Patchstack 是一家領先的開源安全研究公司和 CVE 編號機構 (CNA),已發布其2022 年 WordPress 安全狀況年度報告。 該報告包括但遠遠超出了通常的安全趨勢分析。 它顯示了 Patchstack 憑藉其獨特的漏洞賞金計劃 Patchstack 聯盟所產生的影響。 這個合作、自願和開放的網絡每天都在幫助 WordPress 開發人員發現和修補安全漏洞。 這些補丁變成了 WordPress 社區所依賴的安全警報和更新。 得益於 Patchstack,我們的 iThemes Security 和 Security Pro 用戶會在新漏洞影響其網站時收到 48 小時提前通知。 我們經常應用到我們的 WordPress 網站的許多安全更新至少部分是 Patchstack 開創性工作的結果。

披露漏洞使 WordPress 空間更安全

Patchstack 的數據庫顯示,到 2022 年報告的漏洞增加了 328%。他們將這一激增解釋為安全研究人員“更加深入地研究”整個 WordPress 生態系統的代碼。 Patchstack 認為,檢測到更多漏洞表明 WordPress 越來越安全。 他們在 2022 年 WordPress 安全狀況中的其他發現支持這一結論。 例如,在一些最廣泛使用的 WordPress 插件(例如 Elementor、Yoast、All-in-One SEO、MonsterInsights、Wordfence)中發現(並迅速修補)的漏洞並不是最活躍的攻擊目標。

未修補漏洞和供應鏈中斷的挑戰

根據 Patchstack 的分析,WordPress 生態系統中活躍攻擊的最大目標是具有已知漏洞但未修補的插件,有時長達數年之久。 在對 Patchstack 網絡監控的所有站點進行抽查時,平均有 42% 的站點運行已知的不安全組件。 未打補丁的插件佔 2022 年報告的最嚴重安全漏洞的 26%——我們都希望這個數字呈下降趨勢。 Patchstack Alliance 與開發人員一起朝著這個目標努力,以幫助修補新發現的漏洞,但這對於廢棄的軟件來說是不可能的。

Patchstack 的年度報告中指出的最重要趨勢之一是將 CSRF 漏洞的上升與其通過單一依賴項在多個站點之間的傳播聯繫起來。 雖然跨站腳本 (XSS) 漏洞仍然很常見,但跨站請求偽造 (CSRF) 漏洞在 2022 年呈上升趨勢。Patchstack 報告稱,這在一定程度上是由於 YITH 和 Freemius 框架中出現的 CSRF 漏洞,強調了維護的重要性具有通用代碼庫的所有下游用戶的供應鏈。

2023 年,當我們在 iThemes 的每週漏洞報告中跟踪 Patchstack 的數據時,我們發現 XSS 漏洞數量是 CSRF 報告的三倍。 這是一個很好的跡象,表明 2022 年是一個異常值。 正如我們在自己的 2022 年安全報告中指出的那樣,去年的大多數漏洞的嚴重性都屬於中低風險類別,這也是一個好消息。 Patchstack 的數據顯示,這些不太嚴重的漏洞在 2022 年佔總數的 87%。

最終用戶應獲得可訪問且可操作的漏洞數據

嚴重性評級是一回事,但實際上了解漏洞是否以及如何影響您的站點是另一回事。 許多 CNA 及其漏洞數據庫在如何記錄每個漏洞方面都具有很高的技術性。 WordPress 用戶需要用他們容易理解的術語來了解當漏洞出現時他們的暴露程度。 Patchstack 漏洞數據庫旨在向任何網站所有者提供該信息,以便他們了解威脅並採取適當的行動。 這些信息為我們的 iThemes Security 產品提供支持。

以下是 Patchstack 數據庫中 CVE-2023-0968 (MITRE) 的典型 Patchstack 漏洞描述:

Marco Wotschka 在 WordPress Watu 測驗插件中發現並報告了這個跨站腳本 (XSS) 漏洞。 這可能允許惡意行為者將惡意腳本(例如重定向、廣告和其他 HTML 有效負載)注入您的網站,這些腳本將在訪客訪問您的網站時執行。

如果 WordPress 和 iThemes Security 或 Security Pro 用戶在其網站上安裝了不安全版本的此插件,他們將收到警報。 他們還可以選擇閱讀更多有關該漏洞可能給他們帶來的潛在風險的信息。 值得注意的是,與其他 CNA 相比,Patchstack 將 CVE-2023-0968 評為高危漏洞。 其他人沒有註意到攻擊者可以在沒有目標站點的用戶帳戶或權限的情況下利用此漏洞——這是一個關鍵細節。

CNA 在評估和描述威脅的方式上可能存在顯著差異

正如您在上面的示例中看到的那樣,Patchstack 將榮譽歸功於安全研究人員,他們是在漏洞被利用之前發現和修補漏洞的關鍵。 他們應得的! 收到這些警報的最終用戶或網站所有者也應該清楚他們面臨的風險。 Patchstack 的總結清楚地說明了威脅所在。 單擊他們數據庫中的技術詳細信息,確認可以在不登錄站點的情況下利用此漏洞。 如果您是 iThemes Security 或 Security Pro 用戶,這就是您可以期待的清晰的溝通和積極的用戶體驗。

StellarWP 總經理 Devin Walker 表示,自從今年早些時候與 Patchstack 合作並為 iThemes Security 用戶採用他們的漏洞數據庫以來,他很自豪能成為 Patchstack 網絡的一員。 在他看來, “Patchstack 的綜合安全報告強調了他們致力於積極識別和解決 WordPress 生態系統中的安全漏洞。 通過對他們的工作保持透明,他們正在為行業中應如何處理安全問題設定標準。”

把錯誤扼殺在萌芽狀態——WordPress 之道

Patchstack 不只是報告其他人發現的錯誤——他們發現錯誤並幫助修復它們。 沒有人比 Patchstack 聯盟更深入、更深入地研究 WordPress 安全問題,該聯盟對所有從事開源安全工作的人開放。

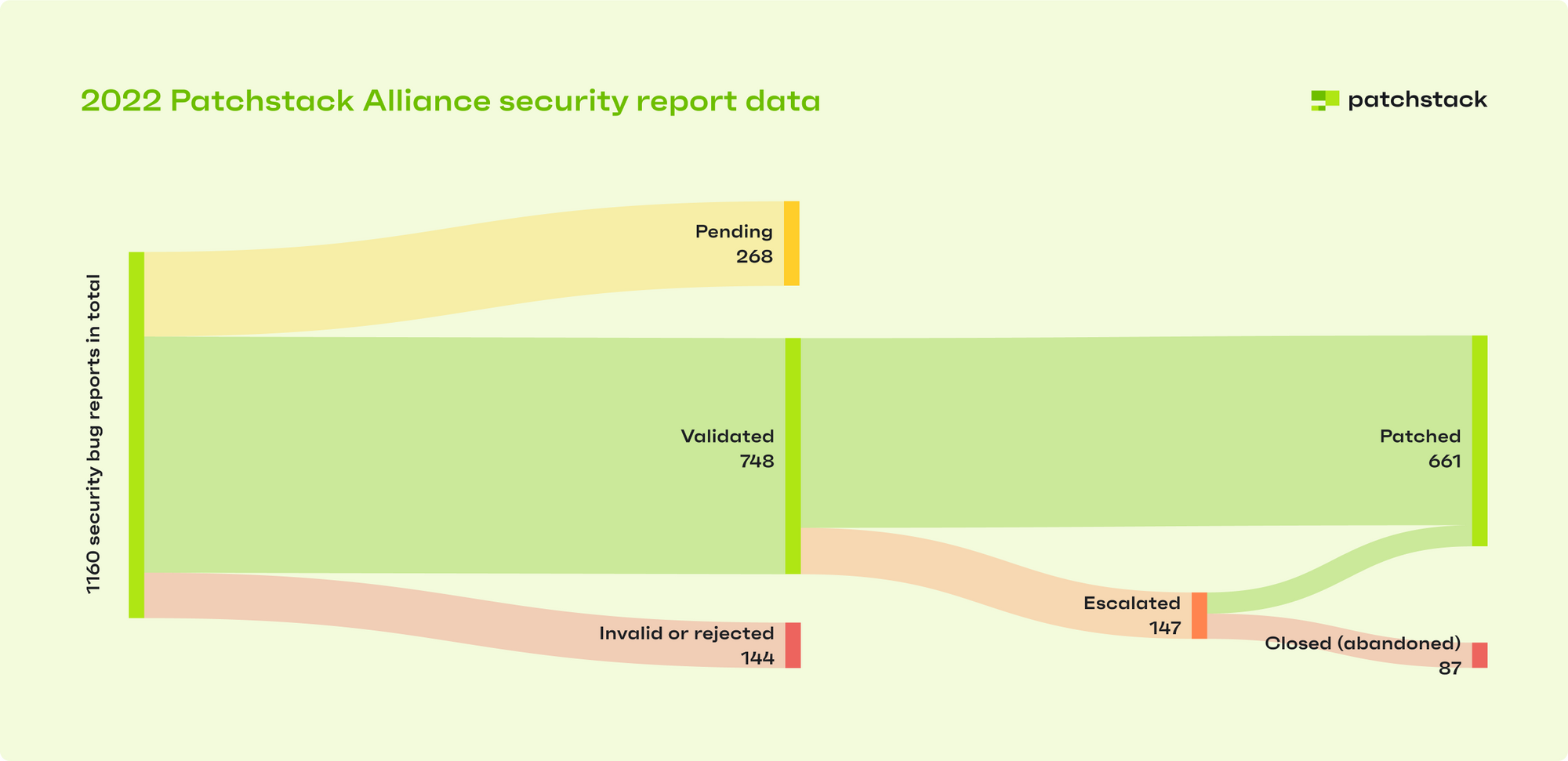

2022 年,Patchstack 向其網絡中的道德黑客支付了 16,050 美元的獎金。 這些研究人員在 WordPress 生態系統中發現並驗證了 748 個獨特的安全漏洞。 只需 21.46 美元即可將錯誤消滅在萌芽狀態! 它遠遠低於處理與零日漏洞利用相同的漏洞所需的成本。

在 748 份經過驗證的錯誤報告中,Patchstack 通過與負責易受攻擊代碼的人員合作,能夠查看 661 份補丁。 這些案例中只有 147 個或 20% 必須上報給 WordPress 插件團隊。

Patchstack 與 17 家託管和服務提供商(包括 iThemes)合作,在客戶使用不安全軟件時主動警告和保護他們。 一些網站,例如 One.com,已經成功地修補了他們自己客戶的網站——這種做法可能有助於其他主機採用。

WordPress 安全是社區的努力

Patchstack 首席執行官 Oliver Sild 表示,使他的公司與眾不同的是對透明度和社區的高度關注。 他說:“我們談論的是漏洞的本來面目,而不是利用它們來製造恐慌,我們確保為發現開源問題做出貢獻的安全研究人員將與構建這些項目的開發人員一樣受到重視。”

安全領域的另一個主要區別是 Patchstack 對協作的強調。 奧利弗說,他們將與任何可以幫助產生積極影響的人合作,包括安全領域的其他人。 競爭可以與合作共存,當涉及到開源漏洞時,就安全等共同利益達成共識至關重要。 這種合作讓我們的 iThemes Security 和 Security Pro 用戶高枕無憂。 我們的客戶可以確信,他們會在新漏洞公開發布前 48 小時收到清晰、可操作且及時的警報。 這要感謝我們在 Patchstack 的合作夥伴,以及支持他們的倡議並共同努力保護 WordPress 生態系統的所有人。

借助 iThemes Security 提前 48 小時抵禦潛在攻擊者

如果您還沒有使用iThemes Security及其站點掃描功能在公開披露前兩天留意新出現的漏洞,那麼讓我們今天幫助您保護您的 WordPress 網站。 通過主動漏洞監控和 30 種加強站點安全配置文件的方法(包括無密碼登錄的便利性) ,iThemes Security Pro是確保您的 WordPress 站點永遠不會受到網絡攻擊的最佳方式。

Dan Knauss 是 StellarWP 的技術內容通才。 自 1990 年代後期以來,他一直是一名作家、教師和自由職業者,從事開源工作,自 2004 年以來一直從事 WordPress。