WordPress 和跨站腳本 (XSS)

已發表: 2022-11-02跨站點腳本攻擊是互聯網上最常見的網站攻擊類型之一。 了解它們是什麼以及如何防範它們對於保護您的網站、訪問者和業務的安全至關重要。 請繼續閱讀以了解更多信息!

什麼是跨站腳本攻擊?

當一段惡意代碼(通常是 JavaScript)被注入網頁以傷害最終用戶時,就會發生跨站點腳本攻擊(通常稱為 XSS 攻擊)。

此代碼通常作為參數插入到 URI(統一資源標識符)的末尾,或者通過使用網頁上的 Web 應用程序(例如用戶輸入表單)插入。 惡意代碼通常會被設計為覆蓋訪問控制並操縱網站的功能。

跨站腳本漏洞

正如我們所見,XSS 攻擊是一種基於 Web 的攻擊,它使用惡意代碼來訪問易受攻擊的網站並進行有害活動。 這句話的關鍵詞是“脆弱”。 這(不幸的是!)可能意味著很多很多事情。 即使已採取所有其他安全預防措施,使用“admin”和“123456”作為用戶名和密碼的 WordPress 網站也容易受到攻擊。 運行過時插件的 WordPress 網站可能被視為易受攻擊。 甚至在表單中包含用戶輸入並且不對提交的值進行驗證或編碼的 Web 應用程序也將被視為易受攻擊。

部署 XSS 攻擊的黑客一直在尋找可以利用的漏洞。 可以理解的是,那些更常見並因此打開更多網站進行攻擊的漏洞受到青睞,但黑客會尋找更隱蔽的漏洞來攻擊他們認為對他們作為黑客具有高價值的網站。

存在如此多的潛在漏洞和各種攻擊類型的事實使得識別潛在的弱點和緩解攻擊成為一項棘手的工作。

目標網站

基於 Web 的電子郵件服務器或客戶端、CRM / ERP 系統、公開可用的個人資料頁面(例如在社交媒體網站和會員組中常見的頁面)只是某些類型的網站和應用程序,它們是 XSS 攻擊的絕佳目標.

其他通常易受攻擊的站點是用戶可以發布其他人可以查看的 HTML 格式文本的站點,例如在論壇或評論字段中。

跨站點腳本的類型

根據注入的代碼是在服務器上運行還是僅在嘗試攻擊的人的瀏覽器中運行,稱為跨站點腳本 (XSS) 的攻擊可以分為三種主要類型。 這些如下:

- 持久(或存儲)XSS,攻擊者註入的代碼永久存儲在服務器上。

- 非持久性(或反射性)XSS,其中攻擊是通過最終用戶被欺騙使用的精心製作的 URL 進行的。

- 基於 DOM 的 XSS(或客戶端 XSS)與所有其他類型一樣,也在訪問者的瀏覽器中執行,不同之處在於它會改變站點的 DOM。

跨站點腳本 XSS 的影響

任何 XSS 攻擊可能產生的影響都會因一系列因素而異。 最大的問題之一是存儲的數據和攻擊目標的敏感性。 對烹飪論壇的評論顯然不如國家政府網站上的秘密敏感!

通常,XSS 攻擊的目標是使用網站或應用程序的個人。 根據攻擊類型和注入的腳本,攻擊者可能會竊取受害者的會話 cookie 和個人數據,例如訪問憑據。 攻擊還可能試圖解除敏感信息,例如信用卡數據(假設存在)。

XSS 攻擊的特別可怕之處在於它們被有效地掩蓋了……因此,被攻擊的用戶可能會表現為可能造成惡意破壞的個人,而他們很可能不知道有什麼不對勁。

顯然,這對企業的影響可能很大。 任何破壞網站並可能洩露敏感信息的黑客行為都是壞消息。 嚴重程度取決於攻擊的嚴重程度和對客戶的影響。

保護您的 WordPress 網站免受 XSS 攻擊

WordPress 網站遭受了相當多的 XSS 攻擊。 部分原因是由 WordPress 提供支持的網站數量龐大(目前全球 43.1%)。 這也是許多 WordPress 插件存在的許多 XSS 漏洞的結果。 反過來,從統計學上講,這意味著 WordPress 網站上使用的插件越多,遭受 XSS 攻擊的可能性就越大。

因此,為了將 WordPress 網站的 XSS 漏洞降至最低,您通常需要驗證和清理攻擊者 URL 中可能包含的任何變量。 以下是一些通用提示以及一些其他更專業的解決方案,您可以將其應用於您的網站以幫助保護它。

保持最新!

確保您將核心文件、插件和主題更新到最新版本對您網站的安全至關重要。 這樣做可以降低網站遭受各種形式攻擊的風險,尤其是 XSS 攻擊。

有關您可以採取的保護 WordPress 網站的一般步驟的更多詳細信息,請務必查看我們的文章如何保護您的 WordPress 網站。

部署“防止 XSS 漏洞”插件

也許不出所料(因為這是 WordPress),已經開發了一個可以幫助降低 XSS 攻擊風險的插件。 它被稱為“防止 XSS 漏洞”

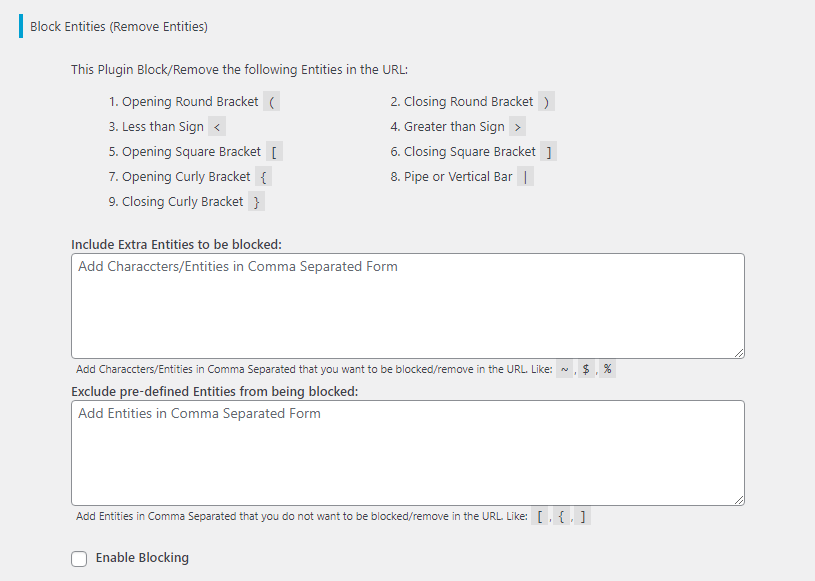

安裝並激活插件後,轉到其設置頁面,在將出現的“Reflected Cross-site scripting(XSS)”菜單項下。

默認情況下,Prevent XSS 插件配置從 URL 阻止的一系列實體。 這有助於阻止攻擊。 除了默認設置外,您還可以指定其他希望阻止 URL 訪問的實體。

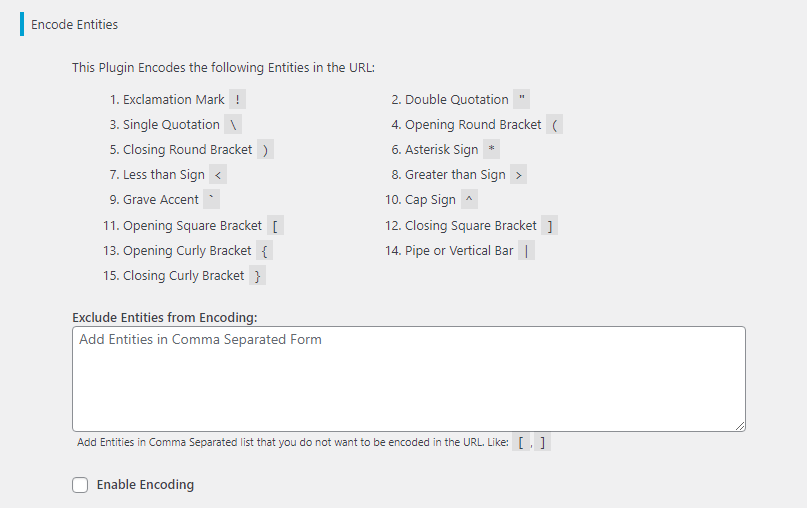

插件在 URL 中編碼的實體也是如此。 您可以排除您不希望在提供的 tex tarea 中編碼的實體,方法是用逗號分隔它們。

它還通過轉義 $_GET 參數中的 HTML 來保護漏洞。 因此,如果有人試圖在 URL 中註入 HTML,它將不起作用。

當您安裝插件並完成調整設置時,至少隨機檢查幾個頁面以確保您的網站正常運行,這一點非常重要。 如果您使用的是 WooCommerce,這一點尤其重要。 在這種情況下,請確保您完成整個結帳流程(包括付款)以確保其有效。

保護輸出數據

除了在從訪問者收到輸入時驗證輸入,您還應該對所有輸出數據的 HTTP 響應進行編碼。 實際上,這意味著每個字符都應轉換為其 HTML 實體名稱。

如果您是 WordPress 開發人員,那麼有一本關於轉義輸出數據的出色手冊值得一讀。

使用 Pressidium 進行 XSS 攻擊防護

如果您使用 Pressidium 託管,您將自動享受我們的託管 Web 應用程序防火牆層的保護,該層將以多種方式保護您的網站,包括 XSS 攻擊。 這使您可以專注於您的業務,而不必擔心您的網站。 在此處了解有關 Pressidium 平台功能的更多信息。